Table des matières

Manuel de configuration ROUTEURS CISCO

Avertissement : Certaines commandes peuvent ne pas fonctionner sur certains matériels CISCO. En effet, certaines commandes dépendent du hardware embarqué et de la version de l'IOS du matériel.

SE CONNECTER AU ROUTEUR EN MODE CONSOLE

Pour configurer le routeur, il faut tout d'abord connecter un pc au routeur en utilisant le câble bleu fourni par Cisco.

Nous avons aussi besoin d'un terminal de connexion.

Exemples de logiciel client pour port série:

Pour Windows: hyperterminal, tera term pro

Pour Linux: minicom

La prise RJ45 du cable console est connectée sur le routeur et la fiche DB9 est branchée sur le PC.

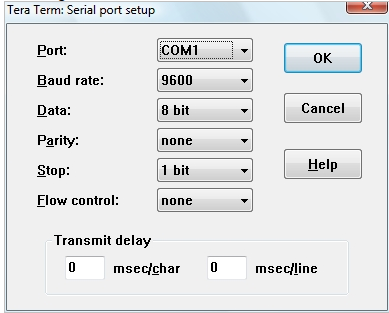

Configuration du terminal

La configuration du terminal est la suivante:

Présentation du mode console d'un routeur Cisco

Mode avec et sans privilège

Une fois connecté, nous sommes placés dans un mode sans privilège.

Il est possible dans ce mode d'effectuer uniquement quelques commandes de diagnostic ou d'information.

L'invite de commande du mode sans privilège est la suivante:

Router>

Pour pouvoir modifier la configuration, il faut passer en mode privilégié en entrant la commande “enable”.

Présentation du passage du mode non privilégié au mode privilégié:

Router>enable Router#

Console : autres modes

En fonction des commandes entrées, le routeur va présenter des invites de commande différentes. Quelques exemples d'invite de commande en fonction du contexte:

Mode configuration:

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#

Mode configuration d'une interface:

Router(config)#interface fastEthernet 0/0 Router(config-if)#

Navigation entre les modes

La commande exit permet d'accéder au contexte précédent.

Router(config)#int fastEthernet 0/0 Router(config-if)#exit Router(config)#exit Router#

La commande end ou bien la combinaison de touches ctrl Z permet d'accéder à la racine du mode privilège.

Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#interface fastEthernet 0/0 Router(config-if)#end Router#

Enfin, la commande logout permet la déconnexion.

Router#logout

Aide pour la console

Le point d'interrogation affiche les différentes commandes disponibles en fonction du contexte dans lequel nous nous trouvons. Par exemple:

Router#? Exec commands: access-enable Create a temporary Access-List entry access-template Create a temporary Access-List entry archive manage archive files beep Blocks Extensible Exchange Protocol commands cd Change current directory clear Reset functions clock Manage the system clock cns CNS agents --More--

Le ? affiche les choix possibles lors de la frappe d'une commande. Par exemple:

Router#show ? aaa Show AAA values access-lists List access lists accounting Accounting data for active sessions aliases Display alias commands

Enfin, ? nous indique les choix possibles lors de la frappe des caractères d'une commande. Exemple:

Router#conf? configure connect Router#con

Commande abrégée

Il est souvent possible d'utiliser les commandes abrégées. Par exemple les commandes suivantes envoient le même résultat:

Router#wr Building configuration... [OK] ------- Router#write Building configuration... [OK] Router#sh run Building configuration... Current configuration : 783 bytes ! ------- Router#show running-config Building configuration... Current configuration : 783 bytes

Complétion automatique des commandes

Il est possible de compléter automatiquement les premiers caractères d'une commande en appuyant sur la touche tabulation.

COMMENT ENREGISTRER LA CONFIGURATION

Fichiers de configuration d'un routeur Cisco

Il y a deux types de configuration : la configuration appelée startup-config et la configuration appelée running-config.

Affichage de la configuration startup-config

Router#sh startup-config Using 552 out of 127992 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router

Affichage de la configuration running-config

Router#sh running-config Building configuration... Current configuration : 552 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker

Différence entre la startup-config et la running-config

La configuration appelée startup-config est la configuration utilisée au démarrage du switch. La configuration dite running-config est la configuration courante utilisée par le switch.

Ainsi, au démarrage du switch, les configurations startup-config et running-config sont les mêmes.

Si une modification de configuration est réalisée, la running-config sera modifiée. Par contre, la startup-config ne sera pas modifiée. Pour modifier la configuration de démarrage, il faudra enregistrer la configuration courante (running-config) dans la startup-config. Par conséquent, toute modification effectuée et non enregistrée sera annulée au prochain démarrage du routeur. Cette caractéristique est intéressante en cas de problème grave suite à une modification de configuration (par exemple une perte de lien). Il suffira de redémarrer le routeur pour revenir à l'état précédent la modification.

Enregistrement de la configuration

Les deux commandes suivantes peuvent être utilisées pour enregistrer la configuration courante:

Routeur# copy running-config startup-config Routeur# write

En pratique:

Router#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK] Router#

Ou bien;

Router#write Building configuration... [OK] Router#

En abrégé:

Router#cop ru st Destination filename [startup-config]? Building configuration... [OK] Router# Router#wr Building configuration... [OK] Router#

Suppression de la configuration - réinitialisation du routeur Cisco

Router#write erase Erasing the nvram filesystem will remove all configuration files! Continue? [confirm] [OK] Erase of nvram: complete Router#

Redémarrer un routeur Cisco avec la ligne de commande

La commande pour redémarrer un switch est:

Router# reload Proceed with reload? [confirm]

CONFIGURATION DE BASE

Configuration du nom du routeur et du nom de domaine

Router>en Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname routeur-cisco routeur-cisco(config)#ip domain-name clemanet.com routeur-cisco(config)#^Z routeur-cisco#wr Building configuration...

Pour supprimer le nom du routeur et le nom de domaine, il faut saisir les commandes suivantes.

routeur-cisco(config)#no hostname Router(config)#no ip domain-name Router(config)#

Adressage IP d'une interface d'un routeur cisco

La configuration IP choisie pour l'interface est:

Adresse IP : 192.168.100.1 Masque de sous-réseau : 255.255.255.0 Router(config)#interface fastEthernet 0/0 Router(config-if)#ip address 192.168.100.1 255.255.255.0</ode> **Suppression de l'adresse ip d'une interface:** <code>Router(config)#interface fastEthernet 0/0 Router(config-if)#no ip address

Activation et désactivation d'une interface Par défaut, les interfaces sont désactivées.

routeur-cisco(config)#int fa0/0 routeur-cisco(config-if)#no shutdown routeur-cisco(config)#int fa0/0 routeur-cisco(config-if)#shutdown

Configuration de la passerelle par défaut Dans l'exemple, la passerelle par défaut du routeur est 192.168.100.254.

Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.100.254

Vérification de la configuration de l'interface et de la passerelle par défaut dans le fichier de la configuration courante:

Router#sh run interface fastEthernet 0/0 Building configuration...

Configuration du nom du routeur et du nom de domaine

Router>en Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname routeur-cisco routeur-cisco(config)#ip domain-name clemanet.com routeur-cisco(config)#^Z routeur-cisco#wr Building configuration...

Pour supprimer le nom du routeur et le nom de domaine, il faut saisir les commandes suivantes.

routeur-cisco(config)#no hostname Router(config)#no ip domain-name Router(config)#

Adressage IP d'une interface d'un routeur cisco

La configuration IP choisie pour l'interface est: Adresse IP : 192.168.100.1 Masque de sous-réseau : 255.255.255.0

Router(config)#interface fastEthernet 0/0 Router(config-if)#ip address 192.168.100.1 255.255.255.0

Suppression de l'adresse ip d'une interface:

Router(config)#interface fastEthernet 0/0 Router(config-if)#no ip address

Activation et désactivation d'une interface Par défaut, les interfaces sont désactivées.

routeur-cisco(config)#int fa0/0 routeur-cisco(config-if)#no shutdown routeur-cisco(config)#int fa0/0 routeur-cisco(config-if)#shutdown

Configuration de la passerelle par défaut Dans l'exemple, la passerelle par défaut du routeur est 192.168.100.254.

Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.100.254

Vérification de la configuration de l'interface et de la passerelle par défaut dans le fichier de la configuration courante:

Router#sh run interface fastEthernet 0/0 Building configuration... Current configuration : 108 bytes ! interface FastEthernet0/0 ip address 192.168.100.1 255.255.255.0 duplex auto speed auto end Router#sh run | include ip route ip route 0.0.0.0 0.0.0.0 192.168.100.254 Router#

Ajout d'une bannière lors de la connexion

Routeur-cisco(config)#banner motd # Acces reserve aux Enter TEXT message. End with the character '#'. personnes autorisees # Routeur-cisco(config)#

Suppression de la bannière:

Routeur-cisco(config)#no banner motd Routeur-cisco(config)#

Ajout de mot de passe pour l'authentification

La connexion au routeur s'effectue par le port console en utilisant la ligne associée à ce port ou bien à distance en utilisant les lignes virtuelles (appelées VTY). Ces ports virtuels sont utilisés pour les connexions telnet ou ssh. Par défaut, il n'y a pas de compte créé pour l'authentification. Si un mot de passe n'est pas configuré les accès distants ne sont pas autorisés. Donc au départ, seul l'accès à la console est autorisé.

Il faut créer au minimum un mot de passe pour l'accès aux différents terminaux (console et virtuel) et un mot de passe pour l'accès au mode privilégié (enable). Le mode d'administration par défaut est telnet.

Par défaut, les mots de passe apparaissent en clair lors de l'affichage du fichier de configuration. Nous allons donc tout d'abord activer le service encryption-password, les mots de passe apparaitront alors chiffrés lorsque les commandes d'affichage de la configuration sont entrées.

Activation du service password-encryption

Routeur-cisco(config)#service password-encryption

Affichage des lignes disponibles.

Routeur-cisco(config)#do show line Tty Typ Tx/Rx A Modem Roty AccO AccI Uses Noise Overruns Int * 0 CTY - - - - - 0 0 0/0 - 65 AUX 9600/9600 - - - - - 0 0 0/0 - 66 VTY - - - - - 0 0 0/0 - 67 VTY - - - - - 0 0 0/0 - 68 VTY - - - - - 0 0 0/0 - 69 VTY - - - - - 0 0 0/0 - 70 VTY - - - - - 0 0 0/0 - Line(s) not in async mode -or- with no hardware support: 1-64 Routeur-cisco(config)#

On remarque sur la sortie de la commande que nous avons un port console (CTY), un port auxiliaire (AUX) et cinq ports pour les accès distants (VTY).

Création des mots de passe et configuration de la console et des lignes virtuelles.

Un mot de passe est créé pour se loguer aux différentes lignes.

Routeur-cisco(config)#enable secret m02p@55E Routeur-cisco(config)#line con 0 Routeur-cisco(config-line)#password P@55w0rdcon5 Routeur-cisco(config-line)#login Routeur-cisco(config-line)#exit Routeur-cisco(config)#line vty 0 4 Routeur-cisco(config-line)#password P@55w0rdcon5 Routeur-cisco(config-line)#login Routeur-cisco(config-line)#end Routeur-cisco#

Il y a maintenant un mot de passe à saisir pour l'accès distant (telnet par défaut) au routeur et un mot de passe à saisir pour l'accès au mode avec privilège.

User Access Verification Password: Routeur-cisco>en Password: Routeur-cisco#

Afficher les utilisateurs connectés au routeur

Routeur-cisco#show users Line User Host(s) Idle Location * 0 con 0 idle 00:00:00 Interface User Mode Idle Peer Address Routeur-cisco#

Temporisation

Pour ajouter un time-out de 10 minutes et 30 secondes, on entre les commandes suivantes:

Routeur-cisco(config)#line vty 0 4 Routeur-cisco(config-line)#exec-timeout 10 30 Routeur-cisco(config-line)#line con 0 Routeur-cisco(config-line)#exec-timeout 10 30

Désactivation des interfaces web

Routeur-cisco(config)#no ip http server Routeur-cisco(config)#no ip http secure-server

CONFIGURATION DU PROTOCOLE SSH

On autorisera uniquement l'accès à l'interface d'administration via ssh pour des raisons de sécurité.

Tout d'abord, il faut vérifier que l'IOS du routeur supporte ssh. La mention k9 (crypto) doit figurer dans le nom de l'IOS. La commande pour vérifier la version de l'IOS est:

Routeur-cisco#show version Cisco IOS Software, 2800 Software (C2800NM-IPBASEK9-M), Version 12.4(23), RELEASE SOFTWARE (fc1)

Ensuite, il faut avoir configuré le nom du routeur ainsi que le nom de domaine Puis: Création de la clé :

routeur-cisco(config)#crypto key generate rsa general-keys modulus 1024 The name for the keys will be: routeur-cisco.mondomaine.fr % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] routeur-cisco(config)# *Jul 28 23:09:37.291: %SSH-5-ENABLED: SSH 1.99 has been enabled routeur-cisco(config)#

Activation de ssh

routeur-cisco(config)#ip ssh version 2

Options ajoutées au service ssh

Les évènements associés aux connexions ssh sont enregistrés. - Un timeout de 60 secondes est ajouté pour les sessions ssh en cas d'inactivité . - Nous laissons trois essais pour la connexion au routeur.

routeur-cisco(config)#ip ssh logging events routeur-cisco(config)#ip ssh time-out 60 routeur-cisco(config)#ip ssh authentication-retries 3

Ajout d'un compte administrateur

routeur-cisco(config)#service password-encryption routeur-cisco(config)#username admin password 0 P@55w0rd

Désactivation de telnet pour l'accès au switch

routeur-cisco(config)#line vty 0 4 routeur-cisco(config-line)#login local routeur-cisco(config-line)#transport input ssh

Vérification de la configuration

routeur-cisco#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 60 secs; Authentication retries: 3 Minimum expected Diffie Hellman key size : 1024 bits routeur-cisco#

SSH est maintenant activé. nous pouvons accéder au routeur avec un client ssh (par exemple putty sous windows).

Suppression de ssh La suppression de la clé entraine la désactivation de ssh.

routeur-cisco(config)#crypto key zeroize rsa % All RSA keys will be removed. % All router certs issued using these keys will also be removed. Do you really want to remove these keys? [yes/no]: y routeur-cisco(config)# *Jul 28 23:15:38.771: %SSH-5-DISABLED: SSH 2.0 has been disabled routeur-cisco(config)#

Vérification:

routeur-cisco#show ip ssh SSH Disabled - version 2.0 %Please create RSA keys (of atleast 768 bits size) to enable SSH v2. Authentication timeout: 60 secs; Authentication retries: 3 Minimum expected Diffie Hellman key size : 1024 bits routeur-cisco#

CONFIGURATION DES PORTS

Affichage des informations concernant les interfaces

La commande suivante affiche la configuration courante d'une interface.

R1#sho running-config interface fastEthernet 0/1 Building configuration... Current configuration : 98 bytes ! interface FastEthernet0/1 ip address 192.168.100.1 255.255.255.0 duplex auto speed auto end R1#

Et voici la commande pour afficher les valeurs des compteurs d'une interface:

R1#show interfaces fastEthernet 0/0 FastEthernet0/0 is up, line protocol is up Hardware is AmdFE, address is c800.0314.0000 (bia c800.0314.0000) Internet address is 192.168.100.1/24 MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set Keepalive set (10 sec) Full-duplex, 100Mb/s, 100BaseTX/FX ARP type: ARPA, ARP Timeout 04:00:00 Last input 00:00:04, output 00:00:09, output hang never Last clearing of "show interface" counters never Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0 Queueing strategy: fifo Output queue: 0/40 (size/max) 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 7 packets input, 1915 bytes Received 7 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored 0 watchdog 0 input packets with dribble condition detected 23 packets output, 2875 bytes, 0 underruns 0 output errors, 0 collisions, 1 interface resets 0 babbles, 0 late collision, 0 deferred 0 lost carrier, 0 no carrier 0 output buffer failures, 0 output buffers swapped out R1#

Plusieurs infos intéressantes: le port est up ou down, l'interface est de type fast ethernet, fonctionne en full duplex avec un débit de 100Mbit/s. Pour les stats, il y a les compteurs concernant le débit et les erreurs. Ainsi, en cas de modification sur une interface, les deux commandes précédentes permettent de vérifier la prise en compte de celle ci.

Modification de la description, la vitesse et le duplex d'une interface Ajout d'une description

R2(config)#int fastEthernet 0/1 R2(config-if)#description vers routeur R2

Paramétrage de la vitesse et du mode duplex d'un port. Par défaut, la vitesse et le mode duplex des ports sont configurés automatiquement.

Paramètre disponible pour une interface fast ethernet 100Mbit/s

R2(config-if)#speed ? 10 Force 10 Mbps operation 100 Force 100 Mbps operation auto Enable AUTO speed configuration R2(config-if)#duplex ? auto Enable AUTO duplex configuration full Force full duplex operation half Force half-duplex operation

Pour fixer la vitesse à 10Mbit/s puis le mode duplex half:

R2(config)#interface fastEthernet 0/1 R2(config-if)#speed 10 R2(config-if)#duplex half

on vérifie dans la conf et sur l'interface:

R2#sh run int fa0/1 Building configuration... Current configuration : 81 bytes ! interface FastEthernet0/1

description vers routeur R1 no ip address

shutdown speed 10 half-duplex end R2#

Pour remettre les paramètres par défaut:

R2(config)#int fastEthernet 0/1 R2(config-if)#speed auto R2(config-if)#duplex auto

Désactiver et activer une interface Dans l'exemple, on désactive puis on réactive l'interface fa0/1.

R2(config)#interface fastEthernet 0/1 R2(config-if)#shutdown *Mar 1 00:19:35.799: %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to administratively down *Mar 1 00:19:36.799: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down R2(config-if)#no shutdown R2(config-if)# *Mar 1 00:19:47.455: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up *Mar 1 00:19:48.455: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up R2(config-if)#

Configuration IP d'une interface Ethernet Dans l'exemple, l'adresse IP est 192.168.0.1 avec un masque /24

R2(config)#interface fastEthernet 0/1 R2(config-if)#ip address 192.168.0.1 255.255.255.0 R2(config-if)#

Affichage de la configuration IP

R1#sho running-config interface fastEthernet 0/1 Building configuration... Current configuration : 98 bytes ! interface FastEthernet0/1 ip address 192.168.100.1 255.255.255.0

MISE A JOUR IOS

Affichage de la version courante de l'IOS

La commande suivante affiche la version de l'IOS, le numéro de série du routeur, l'uptime (la durée depuis le dernier démarrage)

routeur-cisco#show version Cisco IOS Software, 2800 Software (C2800NM-IPBASEK9-M), Version 12.4(23), RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2008 by Cisco Systems, Inc. Compiled Sat 08-Nov-08 21:57 by prod_rel_team ROM: System Bootstrap, Version 12.4(13r)T, RELEASE SOFTWARE (fc1) ROM: Cisco IOS Software, 2800 Software (C2800NM-IPBASE-M), Version 12.4(3i), REL EASE SOFTWARE (fc2) routeur-cisco uptime is 34 minutes Configuration register is 0x2102

On notera la valeur du paramètre configuration register qui doit être à 0x2102. Si ce n'est pas le cas, on modifiera la valeur avec cette commande:

routeur-cisco(config)#config-register 0x2102.

Affichage des fichiers présents dans la flash:

router-cisco#dir flash: Directory of flash:/ 3 -rw- 6452358 Mar 03 2009 01:01:24 c2800-ipbase-mz.12.4-20.bin 53930345 bytes total (51007488 bytes free)

On remarquera aussi la place disponible. S'il ne reste plus d'espace libre, la suppression de l'IOS sera proposée dans la procédure de mise à jour. Il est également possible de supprimer manuellement des fichiers.

Commande pour supprimer un fichier dans la flash:

routeur-cisco#delete flash:c2800-ipbase-mz.12.4.bin

Mise à jour de l'IOS

Avant d'effectuer la mise à jour, il est conseillé d'avoir une sauvegarde de l'IOS courant.

Nous avons besoin d'un IOS (disponible chez Cisco) et d'un serveur tftp. L'adresse du serveur tftp est dans l'exemple 192.168.100.123.

routeur-cisco#copy tftp flash: Address or name of remote host []? 192.168.100.123 Source filename []? c2800-ipbase-mz.12.4-20.bin Destination filename []? c3800-ipbase-mz.12.4-20.bin Accessing tftp://192.168.100.123/c2800-ipbase-mz.12.4-20.bin...

Activation du nouveau IOS au démarrage:

routeur-cisco(config)#no boot system flash routeur-cisco(config)#boot system flash c2800-ipbase-mz.12.4-20.bin

Si tout est OK, redémarrons le switch

routeur-cisco#reload *Jul 29 00:57:01.879: %SYS-5-CONFIG_I: Configured from console by console System configuration has been modified. Save? [yes/no]: no Proceed with reload? [confirm]

Les commandes show version et show flash permettent de vérifier la version de la nouvelle image installée.

Sauvegarde de la configuration Sauvegarde du fichier de configuration en utilisant un serveur tftp.

routeur-cisco#copy running-config tftp Address or name of remote host []? 192.168.100.123 Destination filename [routeur-cisco-confg]?

CONFIGURATION DE SYSLOG NTP ET SNMP

Commande pour afficher les logs

routeur-cisco#show logging Syslog logging: enabled (0 messages dropped, 0 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled) No Active Message Discriminator.

Configuration du service syslog

Le pré-requis est d'avoir installé un serveur type syslog (adresse 192.168.0.123 dans l'exemple).

Configuration du niveau d'information demandé: dans l'exemple, on demande le maximum d'information.

routeur-cisco(config)#logging trap ? <0-7> Logging severity level alerts Immediate action needed (severity=1) critical Critical conditions (severity=2) debugging Debugging messages (severity=7) emergencies System is unusable (severity=0) errors Error conditions (severity=3) informational Informational messages (severity=6) notifications Normal but significant conditions (severity=5) warnings Warning conditions (severity=4) routeur-cisco(config)#logging trap debugging routeur-cisco(config)#

Puis on configure l'étiquette associée à chaque message (ici local4),l'adresse IP du serveur syslog et on active.

routeur-cisco(config)#logging facility local4 routeur-cisco(config)#logging 192.168.0.123 routeur-cisco(config)#logging on routeur-cisco(config)#

Configuration du service NTP

Synchronisons maintenant les informations horaires du switch à un serveur NTP (network time protocol). Nous indiquons dans un premier temps l'adresse IP du serveur NTP, puis on configure le fuseau horaire ainsi que le moment de passer à l'heure d'été (dans l'exemple: pour la France).

routeur-cisco(config)#ntp server 192.168.0.124 routeur-cisco(config)#clock timezone cet 1 routeur-cisco(config)#clock summer-time cest recurring last Sun Mar 3:00 last Sun Oct 3:00

Quelques commandes de vérification: les associations avec le serveur ntp et l'affichage de la date et de l'heure courante:

routeur-cisco#show ntp associations address ref clock st when poll reach delay offset disp ~192.168.0.124 .INIT. 16 - 64 0 0.000 0.000 15937. * sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configured routeur-cisco# routeur-cisco#show clock *22:39:31.771 cest Fri Jul 29 2011 routeur-cisco#show ntp status

Configuration du service SNMP

Voyons maintenant comment configurer l'accès du routeur à un serveur de supervision basé sur le protocole SNMP.

Nous configurons tout d'abord une liste d'accès pour autoriser uniquement la connexion du serveur de management SNMP, puis nous indiquons le nom de la communauté SNMP ainsi que les droits associés (lecture (ro) ou lecture/écriture (rw)).

routeur-cisco(config)#access-list 10 permit 192.168.1.2 routeur-cisco(config)#snmp-server community macomm ro 10 routeur-cisco(config)#exit routeur-cisco#show snmp community

QUELQUES COMMANDES DE DIAGNOSTIC

Activer/désactiver les notifications (par défaut en mode console)

R2#terminal monitor R2# R2#terminal no monitor R2#

Comment afficher les voisins?

Il peut être utile d'afficher les voisins (en général d'autre routeur relié). Cisco utilise le protocole CDP (Cisco Discovery Protocol) pour afficher les informations sur les voisins. Il faut donc pour que la commande fonctionne que le protocole cdp soit activé sur les routeurs.

La commande suivante active le protocole cdp puis affiche les voisins.

R2(config)#cdp run R2(config)#exit R2#show cdp neighbors Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - Repeater Device ID Local Intrfce Holdtme Capability Platform Port ID R1 Eth 1/0 125 R 7206VXR Eth 1/0 R2#

Il est aussi possible d'afficher les détails sur le voisin, notamment l'adresse IP et le modèle de ce dernier en filtrant sur un port ou sur le nom d'un voisin.

<code>R2#show cdp neighbors ethernet 1/0 detail

Device ID: R1 Entry address(es): IP address: 192.168.100.1 Platform: Cisco 7206VXR, Capabilities: Router Interface: Ethernet1/0, Port ID (outgoing port): Ethernet1/0 Holdtime : 124 sec

Version : Cisco IOS Software, 7200 Software (C7200-IPBASEK9-M), Version 12.4(22)T, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright © 1986-2008 by Cisco Systems, Inc. Compiled Fri 10-Oct-08 10:10 by prodrelteam

advertisement version: 2 Duplex: half

R2#

R2#show cdp entry R1

Device ID: R1 Entry address(es): IP address: 192.168.100.1 Platform: Cisco 7206VXR, Capabilities: Router Interface: Ethernet1/0, Port ID (outgoing port): Ethernet1/0 Holdtime : 173 sec</code>

Pour des raisons de sécurité, certains préfèrent désactiver le protocole.

R1(config)#no cdp run R1(config)#end R1# R1#sh cdp neighbors % CDP is not enabled R1#

Sans commentaire

R2#ping Protocol [ip]: Target IP address: 192.168.1.1 Repeat count [5]: Datagram size [100]: Timeout in seconds [2]: Extended commands [n]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.100.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms R2#

Affichage de l'inventaire du matériel

R1#show inventory NAME: "Chassis", DESCR: "Cisco 7206VXR, 6-slot chassis" PID: CISCO7206VXR , VID: , SN: 4279256517 NAME: "NPE400 0", DESCR: "Cisco 7200VXR Network Processing Engine NPE-400" PID: NPE-400 , VID: , SN: 11111111 NAME: "module 0", DESCR: "I/O FastEthernet (TX-ISL)" PID: C7200-IO-FE-MII/RJ45=, VID: , SN: 4294967295

Affichage de l'utilisation de la mémoire et du processeur

R1#show processes memory Processor Pool Total: 150516196 Used: 23573320 Free: 126942876 I/O Pool Total: 16777216 Used: 2737120 Free: 14040096 Transient Pool Total: 16777216 Used: 21636 Free: 16755580 PID TTY Allocated Freed Holding Getbufs Retbufs Process 0 0 39544288 16210268 20763096 0 0 *Init* 0 0 12052 73028 12052 0 0 *Sched* 0 0 22660 317548 412 183104 183104 *Dead* R1# R1# R1#show processes cpu CPU utilization for five seconds: 1%/100%; one minute: 1%; five minutes: 1% PID Runtime(ms) Invoked uSecs 5Sec 1Min 5Min TTY Process 1 12 64 187 0.00% 0.00% 0.00% 0 Chunk Manager 2 0 240 0 0.00% 0.00% 0.00% 0 Load Meter 3 5280 445 11865 0.23% 0.25% 0.22% 0 Exec 4 0 1 0 0.00% 0.00% 0.00% 0 EDDRI_MAIN 5 800 145 5517 0.00% 0.06% 0.05% 0 Check heaps 6 0 1 0 0.00% 0.00% 0.00% 0 Pool Manager 7 0 2 0 0.00% 0.00% 0.00% 0 Timers

Affichage de l'état des interfaces

R1#show interfaces FastEthernet0/0 is down, line protocol is down Hardware is DEC21140, address is ca03.0bc0.0000 (bia ca03.0bc0.0000) MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set Keepalive set (10 sec) Half-duplex, 100Mb/s, 100BaseTX/FX

Il est possible d'afficher l'état d'une interface en particulier en faisant suivre la commande du numéro de l'interface (R1#show interfaces ethernet 1/0). Affichage des statistiques pour les interfaces

R1#show interfaces stats FastEthernet0/0 Switching path Pkts In Chars In Pkts Out Chars Out Processor 0 0 0 0 Route cache 0 0 0 0 Total 0 0 0 0 Ethernet1/0 Switching path Pkts In Chars In Pkts Out Chars Out Processor 39 9346 165 17188 Route cache 0 0 0 0 Total 39 9346 165 17188

Mise à zéro des compteurs pour les interfaces

R1#clear counters Clear "show interface" counters on all interfaces [confirm] R1#

Affichage de la température et de l'état des alimentations électriques

R1#show environment all Power Supplies: Power Supply 1 is AC Power Supply. Unit is on. Power Supply 2 is AC Power Supply. Unit is on. Temperature readings: I/O Cont Inlet measured at 22C/71F I/O Cont Outlet measured at 22C/71F NPE Inlet measured at 22C/71F NPE Outlet measured at 22C/71F

Fourniture d'un rapport complet sur le routeur (ça peut être long …)

R1#show tech-support Affichage des statistiques IP R1#sh ip traffic IP statistics: Rcvd: 14 total, 14 local destination 0 format errors, 0 checksum errors, 0 bad hop count 0 unknown protocol, 0 not a gateway 0 security failures, 0 bad options, 0 with options Opts: 0 end, 0 nop, 0 basic security, 0 loose source route

Afficher les protocoles configurés

R1#show protocols Global values: Internet Protocol routing is enabled FastEthernet0/0 is up, line protocol is up Internet address is 192.168.0.1/24 Serial0/0 is administratively down, line protocol is down FastEthernet0/1 is up, line protocol is up Internet address is 192.168.100.1/24 Serial0/1 is administratively down, line protocol is down

Afficher l'état des protocoles de routage actif

R1#sh ip protocols Routing Protocol is "ospf 100" Outgoing update filter list for all interfaces is not set Incoming update filter list for all interfaces is not set Router ID 172.16.0.1 Number of areas in this router is 1. 1 normal 0 stub 0 nssa Maximum path: 4 Routing for Networks: 10.0.0.0 0.0.0.255 area 0 10.0.3.0 0.0.0.255 area 0 Reference bandwidth unit is 100 mbps Routing Information Sources Gateway Distance Last Update 172.16.0.2 110 00:04:42 172.16.0.3 110 00:04:42 Distance: (default is 110) R1#

ROUTAGE STATIQUE

Routage statique ou dynamique?

Pour le routage statique, les tables sont remplies manuellement. Il est utilisé sur des petits réseaux ou sur des réseaux d'extrémité. Avec le routage dynamique, les tables sont remplies automatiquement. On configure un protocole qui va se charger d'établir la topologie et de remplir les tables de routage. On utilise un protocole de routage dynamique sur des réseaux plus importants. Le routage dynamique permet également une modification automatique des tables de routage en cas de rupture d'un lien sur un routeur. Il permet également de choisir la meilleure route disponible pour aller d'un réseau à un autre. Exemple de protocole de routage : BGP (utilisé sur l'Internet), RIP, OSPF, IS-IS

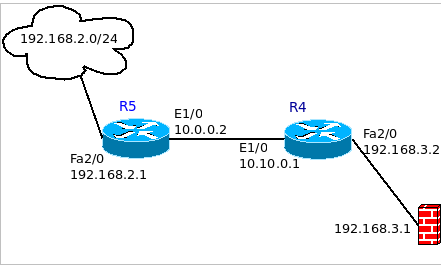

Rappel: Configuration d'une route par défaut La passerelle par défaut dans l'exemple suivant est : 192.168.3.1

R4(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.1

Suppression de la route par défaut

R4(config)#no ip route 0.0.0.0 0.0.0.0 192.168.3.1

Configuration d'une route statique

Dans la commande suivante, le réseau à atteindre est le réseau 192.168.2.0/24 et l'interface utilisée pour joindre le réseau est ethernet 1/0. On peut aussi utiliser l'adresse IP du prochain routeur.

R4(config)#ip route 192.168.2.0 255.255.255.0 ethernet 1/0 R4(config)#

Autre possibilité:

R4(config)#ip route 192.168.2.0 255.255.255.0 10.0.0.2 R4(config)#

Suppression de la route statique

R4(config)#no ip route 192.168.2.0 255.255.255.0 ethernet 1/0 R4(config)#

Affichage de la table de routage

R4#show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 192.168.3.1 to network 0.0.0.0 10.0.0.0/24 is subnetted, 1 subnets C 10.0.0.0 is directly connected, Ethernet1/0 S 192.168.2.0/24 [1/0] via 10.0.0.2 C 192.168.3.0/24 is directly connected, FastEthernet2/0 S* 0.0. 0.0/0 [1/0] via 192.168.3.1 R4#

On remarque sur cette sortie de commande les réseaux directement connectés (C), les routes statiques (s) et la route par défaut. Exemple de configuration

Extrait du fichier de configuration de R4 et R5

R4#sh run Building configuration... interface Ethernet1/0 ip address 10.0.0.1 255.255.255.0 duplex half ! interface FastEthernet2/0 ip address 192.168.3.2 255.255.255.0 duplex auto speed auto ! ip route 0.0.0.0 0.0.0.0 192.168.3.1 ip route 192.168.2.0 255.255.255.0 10.0.0.2 R5#sh run Building configuration... interface Ethernet1/0 ip address 10.0.0.2 255.255.255.0 duplex half interface FastEthernet2/0 ip address 192.168.2.1 255.255.255.0 duplex auto speed auto ! ip route 0.0.0.0 0.0.0.0 10.0.0.1

Affichage des tables de routage

R4#show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 192.168.3.1 to network 0.0.0.0 10.0.0.0/24 is subnetted, 1 subnets C 10.0.0.0 is directly connected, Ethernet1/0 S 192.168.2.0/24 [1/0] via 10.0.0.2 C 192.168.3.0/24 is directly connected, FastEthernet2/0 S* 0.0.0.0/0 [1/0] via 192.168.3.1 R4# R5(config)#do show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 10.0.0.1 to network 0.0.0.0 10.0.0.0/24 is subnetted, 1 subnets C 10.0.0.0 is directly connected, Ethernet1/0 C 192.168.2.0/24 is directly connected, FastEthernet2/0 S* 0.0.0.0/0 [1/0] via 10.0.0.1 R5(config)#

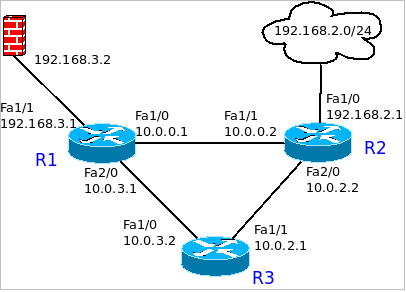

OSPF

Configuration IP de l'interface de loopback

R1(config)#interface loopback 0 R1(config-if)#ip address 172.16.0.1 255.255.255.0

Activation du protocole de routage OSPF et des réseaux participant aux annonces

Le numéro du processus ospf est 100. L'adresse IP de l'interface connectée à un autre routeur est 10.0.3.1/24 et le numéro de l'aire est 0.

R1(config)#router ospf 100 R1(config-router)#network 10.0.3.0 0.0.0.255 area 0 R1(config-router)#network 10.0.0.0 0.0.0.255 area 0

Affichage des informations concernant ospf

R1#show ip ospf Routing Process "ospf 100" with ID 172.16.0.1 Start time: 00:18:40.612, Time elapsed: 00:08:28.352 Supports only single TOS(TOS0) routes Supports opaque LSA Supports Link-local Signaling (LLS) Supports area transit capability Router is not originating router-LSAs with maximum metric Initial SPF schedule delay 5000 msecs Minimum hold time between two consecutive SPFs 10000 msecs Maximum wait time between two consecutive SPFs 10000 msecs

Afficher les voisins ospf

R1#show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 172.16.0.3 1 FULL/BDR 00:00:39 10.0.3.2 FastEthernet2/0 172.16.0.2 1 FULL/DR 00:00:39 10.0.0.2 FastEthernet1/0 R1# R1# R1#show ip ospf neighbor detail Neighbor 172.16.0.3, interface address 10.0.3.2 In the area 0 via interface FastEthernet2/0 Neighbor priority is 1, State is FULL, 34 state changes DR is 10.0.3.1 BDR is 10.0.3.2 Options is 0x12 in Hello (E-bit, L-bit) Options is 0x52 in DBD (E-bit, L-bit, O-bit) LLS Options is 0x1 (LR) Dead timer due in 00:00:35 Neighbor is up for 00:11:57

Redistribution de routes dans ospf

Redistribution des routes connectées:

R2(config)#router ospf 100 R2(config-router)#redistribute connected

Redistribution d'une route par défaut Configuration d'une route par défaut puis redistribution dans ospf:

R4(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.2 R1(config)#router ospf 100 R1(config-router)#redistribute static R1(config-router)#default-information originate Authentification R1(config)#router ospf 100 R1(config-router)#area 0 authentication message-digest R1(config-router)#exit R1(config)#int fa 1/0 R1(config-if)#ip ospf message-digest-key 1 md5 passworD R1(config-if)#int fa 2/0 R1(config-if)#ip ospf message-digest-key 1 md5 passworD R1(config-if)#

Exemple de configuration OSPF

Extrait du fichier de configuration Routeur R1

R1#sh run Building configuration... interface Loopback0 ip address 172.16.0.1 255.255.255.0 ! interface FastEthernet1/0 ip address 10.0.0.1 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! interface FastEthernet1/1 ip address 192.168.3.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet2/0 ip address 10.0.3.1 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! router ospf 100 log-adjacency-changes area 0 authentication message-digest redistribute static network 10.0.0.0 0.0.0.255 area 0 network 10.0.3.0 0.0.0.255 area 0 default-information originate ! ip forward-protocol nd ip route 0.0.0.0 0.0.0.0 192.168.3.2 Routeur R2 R2#sh run Building configuration... interface Loopback0 ip address 172.16.0.2 255.255.255.0 ! interface FastEthernet1/0 ip address 192.168.2.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/1 ip address 10.0.0.2 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! interface FastEthernet2/0 ip address 10.0.2.2 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! router ospf 100 log-adjacency-changes area 0 authentication message-digest redistribute connected network 10.0.0.0 0.0.0.255 area 0 network 10.0.2.0 0.0.0.255 area 0 ! Routeur R3 R3#sh run Building configuration... interface Loopback0 ip address 172.16.0.3 255.255.255.0 ! interface FastEthernet1/0 ip address 10.0.3.2 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! interface FastEthernet1/1 ip address 10.0.2.1 255.255.255.0 ip ospf message-digest-key 1 md5 passworD duplex auto speed auto ! router ospf 100 log-adjacency-changes area 0 authentication message-digest network 10.0.2.0 0.0.0.255 area 0 network 10.0.3.0 0.0.0.255 area 0

Table de routage des routeurs

Routeur R1

R1#sh ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 192.168.3.2 to network 0.0.0.0 172.16.0.0/24 is subnetted, 1 subnets C 172.16.0.0 is directly connected, Loopback0 10.0.0.0/24 is subnetted, 3 subnets O 10.0.2.0 [110/2] via 10.0.0.2, 00:03:24, FastEthernet1/0 C 10.0.3.0 is directly connected, FastEthernet2/0 C 10.0.0.0 is directly connected, FastEthernet1/0 O E2 192.168.2.0/24 [110/20] via 10.0.0.2, 00:03:24, FastEthernet1/0 C 192.168.3.0/24 is directly connected, FastEthernet1/1 S* 0.0.0.0/0 [1/0] via 192.168.3.2 R1#

Routeur R2

R2#sh ip route\\ Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 10.0.0.1 to network 0.0.0.0 172.16.0.0/24 is subnetted, 1 subnets C 172.16.0.0 is directly connected, Loopback0 10.0.0.0/24 is subnetted, 3 subnets C 10.0.2.0 is directly connected, FastEthernet2/0 O 10.0.3.0 [110/2] via 10.0.2.1, 00:07:29, FastEthernet2/0 [110/2] via 10.0.0.1, 00:00:08, FastEthernet1/1 C 10.0.0.0 is directly connected, FastEthernet1/1 C 192.168.2.0/24 is directly connected, FastEthernet1/0 O*E2 0.0.0.0/0 [110/1] via 10.0.0.1, 00:00:57, FastEthernet1/1 R2#

Routeur R3

R3#sh ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 10.0.2.2 to network 0.0.0.0 172.16.0.0/24 is subnetted, 1 subnets C 172.16.0.0 is directly connected, Loopback0 10.0.0.0/24 is subnetted, 3 subnets C 10.0.2.0 is directly connected, FastEthernet1/1 C 10.0.3.0 is directly connected, FastEthernet1/0 O 10.0.0.0 [110/2] via 10.0.2.2, 00:04:10, FastEthernet1/1 O E2 192.168.2.0/24 [110/20] via 10.0.2.2, 00:20:34, FastEthernet1/1 O*E2 0.0.0.0/0 [110/1] via 10.0.2.2, 00:01:43, FastEthernet1/1 R3#

ROUTAGE INTER-VLAN

- Il est toujours possible de connecter une interface de routeur à un port d'accès pour chaque vlan. Solution peu pratique car gourmande en port de routeur, de switch et de cablage.

- Une autre solution est de connecter l'interface d'un routeur à un port trunk d'un switch et de configurer des sous-interfaces au niveau de l'interface du routeur.

- Une troisième solution est l'utilisation d'un commutateur de niveau 3.

Routage intervlan à l'aide de sous-interfaces

Dans l'exemple, il y a deux vlan (le 2 et le 3).L'interface fa1/0 du routeur est connectée à une interface trunk du switch.

R1(config)#interface fastEthernet 1/0.2 R1(config-subif)#encapsulation dot1Q 2 R1(config-subif)#ip address 192.168.2.1 255.255.255.0 R1(config-subif)#no shut R1(config-subif)#exit R1(config)#interface fastEthernet 1/0.3 R1(config-subif)#encapsulation dot1Q 3 R1(config-subif)#ip address 192.168.3.1 255.255.255.0 R1(config-subif)#no shut R1(config-subif)#end

Commande de vérification sur le routeur

R1#show ip route\\

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.2.0/24 is directly connected, FastEthernet1/0.2

C 192.168.3.0/24 is directly connected, FastEthernet1/0.3

R1#

R1#sh run interface fastEthernet 1/0.2

Building configuration...

Current configuration : 96 bytes

!

interface FastEthernet1/0.2

encapsulation dot1Q 2

ip address 192.168.2.1 255.255.255.0

end

R1#sh run interface fastEthernet 1/0.3

Building configuration...

Current configuration : 96 bytes

!

interface FastEthernet1/0.3

encapsulation dot1Q 3

ip address 192.168.3.1 255.255.255.0

end

R1#

R1#sh int fa1/0.2

FastEthernet1/0.2 is up, line protocol is up

Hardware is i82543 (Livengood), address is ca00.0d38.001c (bia ca00.0d38.001c)

Internet address is 192.168.2.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation 802.1Q Virtual LAN, Vlan ID 2.

ARP type: ARPA, ARP Timeout 04:00:00

Last clearing of "show interface" counters never

R1#

R1#sh int fa1/0.3

FastEthernet1/0.3 is up, line protocol is up

Hardware is i82543 (Livengood), address is ca00.0d38.001c (bia ca00.0d38.001c)

Internet address is 192.168.3.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation 802.1Q Virtual LAN, Vlan ID 3.

ARP type: ARPA, ARP Timeout 04:00:00

Last clearing of "show interface" counters never

R1#

==== LES ACL ====

**Rappel sur les ACL** (**A**ccess **C**ontrol **L**ist)

Les ACL permettent de filtrer les accès entre les différents réseaux.

Les paramètres controlés sont:

* Adresse source

* Adresse destination

* Protocole utilisé

* Numéro de port

Les acls peuvent être appliquées sur le trafic entrant ou sortant. Il y a deux actions possibles: soit le trafic est interdit, soit le trafic est autorisé.

Les acls sont prises en compte de façon séquentielle. Il faut donc placer les instructions les plus précises en premier et l'instruction la plus générique en dernier.

Par défaut, tout le trafic est interdit.

**Différence entre les acls standards et étendues**

**L'ACL standard filtre uniquement sur les adresses IP sources.** Elle est de la forme:

access-list numéro-de-la-liste {permit|deny} {host|source source-wildcard|any}\\

Le numéro de l'acl standard est compris entre 1 et 99 ou entre 1300 et 1999.

**L'ACL étendue filtre sur les adresses source et destination, sur le protocole et le numéro de port.**

Elle est de la forme:

access-list numéro de la liste {deny|permit} protocole source masque-source [operateur [port]] destination masque-destination [operateur [port]][established][log]\\

//Quelques opérateurs://

* eq : égal

* neq : différent

* gt : plus grand que

* lt : moins grand que

Le numéro de l'acl standard est compris entre 100 et 199 ou entre 2000 et 2699.

Il est possible de nommer les acls. Dans ce cas, on précisera dans la commande si ce sont des acls standards ou étendues.

**Notion de masque générique (wildcard mask)**

Les acls utilisent un masque permettant de selectionner des plages d'adresses.

//Fonctionnement://

En binaire, seuls les bits de l'adresse qui correspondent au bit à 0 du masque sont vérifiés.

Par exemple, avec 172.16.2.0 0.0.255.255, la partie vérifiée par le routeur sera 172.16

Sur le couple suivant: 0.0.0.0 0.0.0.0, toutes les adresses sont concernées (any). Sur ce couple: 192.168.2.3 255.255.255.255, on vérifie uniquement l'hote ayant l'IP 192.168.2.3 (host)

**Comment appliquer les ACL?**

On crée l'ACL puis ensuite on applique l'ACL à une interface en entrée ou en sortie (in ou out).

Si l'ACL doit être modifiée, il sera nécessaire de supprimer celle-ci puis de la recréer entièrement.

Une façon pratique de faire est de conserver l'acl dans un fichier texte puis de faire un copier/coller.

**Exemple de configuration**

**Création d'une entrée d'une access-list**

Dans l'exemple:

* On autorise la machine 192.168.2.12 à se connecter via ssh à toutes les machines du réseau 192.168.3.0/24,

* On autorise les réponses DNS en provenance de la machine 192.168.2.30,

* On autorise les paquets entrants pour les connexions tcp établies,

* Enfin on supprime le reste du traffic qui va apparaitre dans les logs.

<code>R2(config)#ip access-list extended reseau-secretariat

R2(config-ext-nacl)#permit tcp host 192.168.2.12 gt 1023 192.168.3.0 0.0.0.255 eq 22

R2(config-ext-nacl)#permit udp host 192.168.2.30 eq 53 192.168.3.0 0.0.0.255 gt 1023

R2(config-ext-nacl)#permit tcp any any established

R2(config-ext-nacl)#deny ip any any log

Application de la liste d'accès à une interface

R2(config)#int fa1/1

R2(config-if)#ip access-group reseau-secretariat out

R2(config-if)#

Affichage de la configuration de l'interface

R2#sh run int fa1/1 Building configuration... Current configuration : 136 bytes ! interface FastEthernet1/1 ip address 192.168.3.2 255.255.255.0 ip access-group reseau-secretariat out duplex auto speed auto end R2#

Affichage de la liste de contrôle

R2#show access-lists reseau-secretariat Extended IP access list reseau-secretariat 10 permit tcp host 192.168.2.1 gt 1023 192.168.3.0 0.0.0.255 eq 22 20 permit tcp any any established 30 deny ip any any log R2#

Suppression d'une acl

R2(config)#no ip access-list extended reseau-secretariat R2(config)#end

Suppression de l'association de la liste de contrôle à une interface

R2(config)#int fa1/1 R2(config-if)#no ip access-group reseau-secretariat out R2(config-if)#

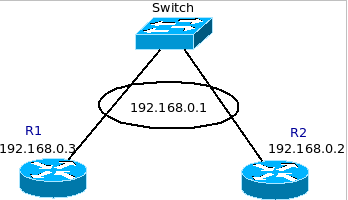

PROTOCOLE HSRP

Pourquoi utiliser HSRP?

HSRP (Hot Standby Routing Protocol) est utilisé pour assurer une disponibilité accrue de la passerelle d'un réseau. L'adresse IP de la passerelle est configurée sur deux routeurs différents. Une seule de ces deux interfaces est active. Si l'interface active n'est plus accessible, l'interface passive devient active.

Configuration de HSRP

Configuration de R1

R1(config)#int fa0/0 R1(config-if)#ip address 192.168.0.3 255.255.255.0 R1(config-if)#no shut R1(config-if)# R1(config-if)#standby 100 ip 192.168.0.1 R1(config-if)#standby 100 preempt R1(config-if)#end R1# R1#sh run int fa0/0 Building configuration... Current configuration : 145 bytes ! interface FastEthernet0/0 ip address 192.168.0.3 255.255.255.0 duplex auto speed auto standby 100 ip 192.168.0.1 standby 100 preempt end R1#

Configuration de R2

R2(config)#int fa0/0 R2(config-if)#ip address 192.168.0.2 255.255.255.0 R2(config-if)#standby 100 ip 192.168.0.1 R2(config-if)#standby 100 priority 110 R2(config-if)#standby 100 preempt R2(config-if)#end R2# R2#sh run int fa0/0 Building configuration... Current configuration : 171 bytes ! interface FastEthernet0/0 ip address 192.168.0.2 255.255.255.0 duplex auto speed auto standby 100 ip 192.168.0.1 standby 100 priority 110 standby 100 preempt end

Vérification

Dans la sortie de commande suivante, le routeur actif est R2 (conformément à la priorité donnée dans la configuration des interfaces).

R1#show standby fastEthernet 0/0 FastEthernet0/0 - Group 100 State is Standby 4 state changes, last state change 00:00:51 Virtual IP address is 192.168.0.1 Active virtual MAC address is 0000.0c07.ac64 Local virtual MAC address is 0000.0c07.ac64 (default) Hello time 3 sec, hold time 10 sec Next hello sent in 2.712 secs Preemption enabled Active router is 192.168.0.2, priority 110 (expires in 9.696 sec) Standby router is local Priority 100 (default 100) IP redundancy name is "hsrp-Fa0/0-100" (default) R1# R2#show standby fastEthernet 0/0 FastEthernet0/0 - Group 100 State is Active 2 state changes, last state change 00:05:50 Virtual IP address is 192.168.0.1 Active virtual MAC address is 0000.0c07.ac64 Local virtual MAC address is 0000.0c07.ac64 (default) Hello time 3 sec, hold time 10 sec Next hello sent in 1.144 secs Preemption enabled Active router is local Standby router is 192.168.0.3, priority 100 (expires in 9.688 sec) Priority 110 (configured 110) IP redundancy name is "hsrp-Fa0/0-100" (default) R2#

DHCP

Le service DHCP (Dynamic Host Configuration Protocol) est activé.

On configure ensuite le nom du pool, le réseaux concerné, le nom de domaine et le ou les DNS attribué au client et la durée du bail. Les adresses qui ne seront pas attribuées par le serveur dhcp sont: de 192.168.2.1 à 192.168.2.99.

R1(config)#service dhcp R1(config)#ip dhcp pool client-windows R1(dhcp-config)#network 192.168.2.0 255.255.255.0 R1(dhcp-config)#domain-name mondomaine.fr R1(dhcp-config)#dns-server 192.168.1.1 R1(dhcp-config)#lease 0 8 R1(dhcp-config)#exit R1# R1(config)#ip dhcp excluded-address 192.168.2.1 192.168.2.99 R1(config)#

Option de la commande lease

R1(dhcp-config)#lease ? <0-365> Days infinite Infinite lease R1(dhcp-config)#lease 0 ? <0-23> Hours R1(dhcp-config)#lease 0 0 ? <0-59> Minutes

Commande de vérification

R1#sh ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 192.168.2.100 000c.29f2.a7.10 Mar 01 2010 08:29 AM Automatic R1# R1# R1#sh ip dhcp server statistics Memory usage 16003 Address pools 1 Database agents 0 Automatic bindings 1 Manual bindings 0 Expired bindings 0 Malformed messages 0 Secure arp entries 0 Renew messages 0

Configuration d'un relais dhcp

Dans l'exemple, l'IP du serveur dhcp est 192.168.10.2

R1(config)#int fastEthernet 1/0 R1(config-subif)#ip helper-address 192.168.10.2 R1(config-subif)#end R1#sh run R1#sh run int fa1/0 Building configuration... Current configuration : 128 bytes ! interface FastEthernet1/0.2 ip address 192.168.2.1 255.255.255.0 ip helper-address 192.168.10.2 end R1#

Même si IPv6 n'est pas compatible nativement avec IPv4, les principes pour le routage restent les mêmes.

Les principales modifications sont l'attribution de plusieurs adresses IP à une interface (adresses lien local et globale) et la configuration du mécanisme d'autoconfiguration. D'autres spécifications dépassent l'objet du site, notamment la problématique de sécurité associée au protocole et la mobilité.

Certains protocoles seront mis à jour. Par exemple, on utilisera ospfv3 pour le routage IPv6 et la version 2 du protocole HSRP.

INTRO IPv6

Activation d'IPv6

R1(config)#ipv6 unicast-routing R1(config)# Configuration d'une adresse IPv6 sur une interface R1(config)#int fa1/0 R1(config-if)#ipv6 address 2001:600:500:400::/64 eui-64 R1(config-if)#

Exemple de la configuration de l'annonce d'autoconfiguration sur un réseau

R1(config)#int fa1/0 R1(config-if)#ipv6 nd prefix 2001:600:500:400::/64 604800 604800

Configuration d'une route statique

R1(config)#ipv6 route 2001:800:500:300::/64 fastEthernet 1/0

Affichage de la table de routage

R1#sh ipv6 route IPv6 Routing Table - Default - 4 entries Codes: C - Connected, L - Local, S - Static, U - Per-user Static route M - MIPv6, R - RIP, I1 - ISIS L1, I2 - ISIS L2 IA - ISIS interarea, IS - ISIS summary, D - EIGRP, EX - EIGRP external C 2001:600:500:400::/64 [0/0] via FastEthernet1/0, directly connected L 2001:600:500:400:C800:AFF:FEC8:1C/128 [0/0] via FastEthernet1/0, receive S 2001:800:500:300::/64 [1/0] via FastEthernet1/0, directly connected L FF00::/8 [0/0] via Null0, receive R1#