Table des matières

Cours : Ethernet et modèle OSI : partie 1

Présentation d'Ethernet

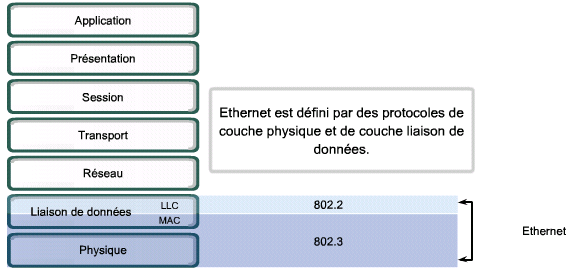

En 1985, l'IEEE (Institute of Electrical and Electronics Engineers) publie les normes commençant par le numéro 802 pour les réseaux locaux.

La norme Ethernet porte le numéro 802.3 et pour être compatibles avec le modèle OSI et répondre aux besoins de la couche 1 (couche physique ) et de la partie inférieure de la couche 2 (liaison de données) du modèle OSI.

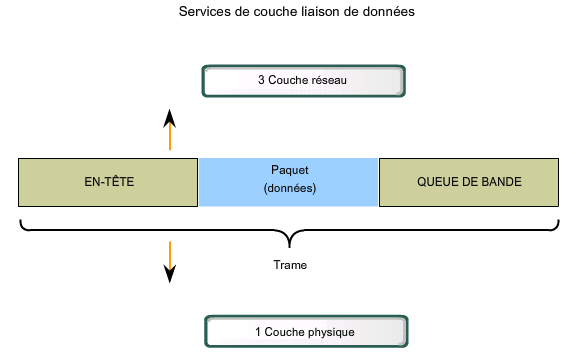

Rôle de la couche liaison de données : créer les trames

- encapsuler les paquets de la couche 3

- placer et récupérer la trame sur les supports : méthode de contrôle d’accès

L'entête de la trame contient notamment les adresses source et de destination des noeuds.

On distingue deux sous-couches dans la couche liaison de données :

- sous-couche supérieure ou Contrôle de lien logique (LLC, Logical Link Control) qui place les informations dans la trame qui indique quel protocole de couche réseau est utilisé pour la trame.

- sous-couche inférieure ou Contrôle d’accès au support (MAC, Media Access Control) qui assure l’adressage de couche liaison de données et la délimitation des données.

Les termes utilisés :

- Trame : l’unité de données de protocole (ou PDU) de la couche liaison de données.

- Noeud : la dénomination, vis-à-vis de la couche 2, des périphériques réseau connectés à un support commun.

- Support (physique) : le média permettant de procéder au transfert des informations entre deux noeuds.

- Réseau (physique) : deux noeuds ou plus connectés à un support commun.

Fonction de la sous-couche MAC (mise en œuvre au niveau du matériel) :

- Encapsulation de données (Délimitation des trames, Adressage, Détection des erreurs)

- Contrôle de l’accès aux supports ( CSMA/CD et CSMA/CA pour Ethernet)

Si Ethernet prend en charge différents supports physiques et différentes bandes passantes, le format de trame et le schéma d’adressage de base sont les mêmes pour toutes les versions d’Ethernet (indépendance de la sous-couche MAC).

Techniques de contrôle d’accès au support

Ethernet (filaire et sans fil) utilise un contrôle d’accès au support basé sur le conflit car les supports de communication sont partagés.

Deux méthodes d'accès sont utilisées :

- CSMA/CD (Carrier Sense Multiple Access/Collision /Collision Detection) pour les réseaux Ethernet filaires. Le périphérique contrôle le support pour établir si celui-ci transmet un signal de données (écoute de porteuse - CSMA). Si aucun signal de données n’est détecté (le support est libre), le périphérique transmet ses données. Si des signaux sont détectés indiquant qu’un autre périphérique était au même moment en train de transmettre des données, tous les périphériques arrêtent de transmettre leurs données et réessayent ultérieurement.

- CSMA/CA (CSMA/Collision Avoidance) pour les réseaux Ethernet sans fil 802.11. Le périphérique examine le support pour établir si celui-ci comporte un signal de données. Si le support est libre, le périphérique envoie une notification à travers le support pour indiquer son intention de l’utiliser. Le périphérique transmet alors ses données.

Quand deux périphériques transmettent des données en même temps il y a collision de données et les données envoyées par les deux périphériques sont corrompues. Ils doivent renvoyer à nouveau les données. À mesure qu'augmente le nombre de nœuds ainsi que le volume des échanges, les collisions se multiplient et font diminuer le débit du réseau.

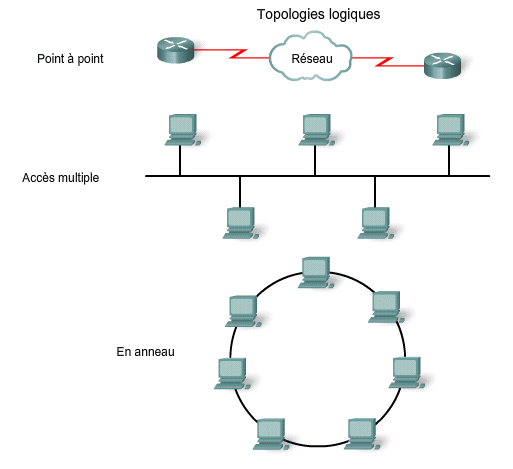

Topologie logique et topologie physique

La topologie d’un réseau est organisation des périphériques réseau et des interconnexions qui existent entre eux.

Topologie physique :

C'est l’organisation des nœuds et les connexions physiques établies entre eux.

Topologie logique :

C'est la gestion la la circulation des trames d’un nœud à l’autre (connexions virtuelles) quel que soit leur agencement physique. Ces chemins logiques sont définis par les protocoles de couche liaison de données . C’est la topologie logique qui influence le type de trame réseau et de contrôle d’accès au support utilisé.

La topologie physique ou câblée d’un réseau diffère généralement de la topologie logique.

Topologie logique Point à point

Cette topologie permet de connecter directement deux nœuds ensemble.

Topologie d'accès multiple

Topologie d'Ethernet et correspond à une topologie de bus logique qui prend en charge un accès multiple. Tous les nœuds (périphériques) du réseau partagent le même support et reçoivent l’ensemble des trames transmises par n’importe quel nœud du segment. En examinant l'adresse MAC de destination, un nœud peut savoir si la trame lui est destinée et traite alors le contenu de cette trame.

Topologie en anneau

Un anneau logique circule sur le réseau. Chaque noeux attend que le jeton lui parvienne pour émettre.

Gestion des collisions Ethernet

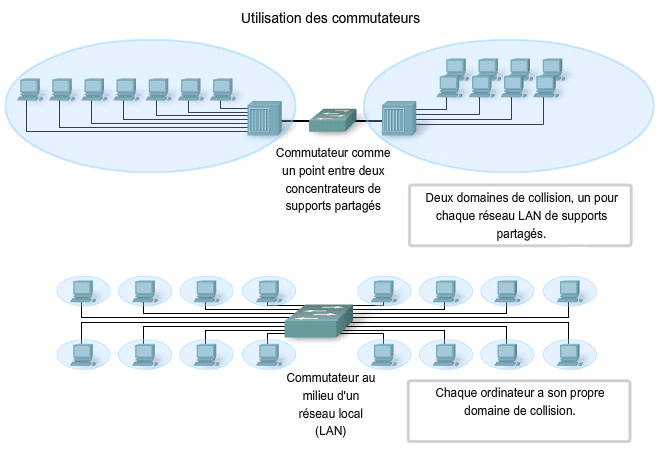

Le point central des premiers réseaux Ethernet 10BASE-T était le concentrateur.

Comme le support étant partagé, une seule station à la fois pouvait effectuer une transmission. Cette transmission est dite bidirectionnelle non simultanée (half-duplex).

Les concentrateurs retransmettent les signaux de données reçus à tous les périphériques connectés, sauf à celui qui a émis les signaux. Ils sont également appelés répéteurs multiport.

Les périphériques connectés à un support partagé via un concentrateur ou une série de concentrateurs directement connectés forment un domaine de collision ou segment de réseau.

Les commutateurs ont été introduits en même temps qu’Ethernet 100BASE-TX , en suppléant l’utilisation des concentrateurs afin d’améliorer les performances LAN.

Les commutateurs permettent de contrôler le flux de données en isolant chaque port et en envoyant une trame uniquement à sa destination (si elle est connue), plutôt qu’en envoyant chaque trame à chaque périphérique.

Comme le commutateur réduit le nombre de périphériques recevant chaque trame, cela minimise les risques de collisions. Les commutateurs permettent la segmentation du LAN en domaines de collisions distincts.

Chaque port du commutateur représente un domaine de collision à part et fournit la bande passante totale du support jusqu’aux nœuds connectés sur ce port.

Ces topologies physiques en étoile basées sur le commutateurs ne sont autres que des liaisons de point à point. Par la suite, l’introduction des communications bidirectionnelles simultanées (full duplex, c'est-à-dire dont la connexion transporte à la fois des signaux transmis et reçus), a permis de développer le Gigabit Ethernet.

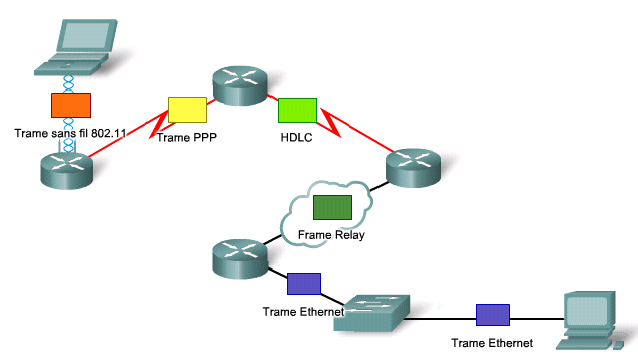

Protocoles de couche liaison de données

Il y a plusieurs protocoles de couche 2 en fonction des supports physiques utilisés :

- Ethernet filaire et sans-fil

- PPP (Point-to-Point Protocol) pour les réseaux étendus

- HDLC (High Level Data Link Control)

- Frame Relay

- ATM (Asynchronous Transfer Mode)

Technologie de réseau local

Utilisation d'une bande passante élevée avec une prise en charge de nombreux hôtes sur une étendue géographique relativement faible (un bâtiment ou un campus).

Technologie de réseau étendu La capacité de la bande passante est généralement moindre en raison du coût des liaisons physiques longue distance et de la technologie utilisée pour transporter les signaux.

Ces réseaux étendus couvrent de grandes étendues géographiques (par exemple, une ou plusieurs villes)

La différence de bande passante a normalement pour résultat l’utilisation de protocoles différents pour les réseaux locaux et les réseaux étendus.

Protocole Ethernet pour les réseaux locaux

Ethernet est défini par les normes IEEE 802.2 et 802.3 (protocoles de couche 2 et les technologies de couche 1) et est la technologie de réseau local la plus utilisée. Ethernet prend en charge des bandes passantes de données de 10, 100, 1 000 ou 10 000 Mbit/s.

Ethernet II est le format de trame Ethernet utilisé par les réseaux TCP/IP.

Protocole sans fil pour les réseaux locaux

802.11 est une extension des normes IEEE 802 car un environnement sans fil doit comporter des contrôles supplémentaires. La norme IEEE 802.11, généralement nommée Wi-Fi prend en charge l’authentification, l’association (connectivité à un périphérique sans fil) et la confidentialité (chiffrement).

Protocole PPP (Point-to-Point Protocol) pour les réseaux étendus

Ce protocole est utilisé pour livrer des trames entre deux noeuds et, cas particulier, est défini comme protocole de réseau étendu série par la RFC 1661.

Il peut être utilisé sur différents supports physiques, notamment les câbles à paires torsadées, la fibre optique ou la transmission par satellite, ainsi que pour les connexions virtuelles.

Le protocole PPP permet l’authentification et la compression des données