Table des matières

Vérifier l'intégrité d'une ressource informatique

Présentation

Objectifs

- Appliquer les bonnes pratiques en matière de téléchargement d’une ressource informatique.

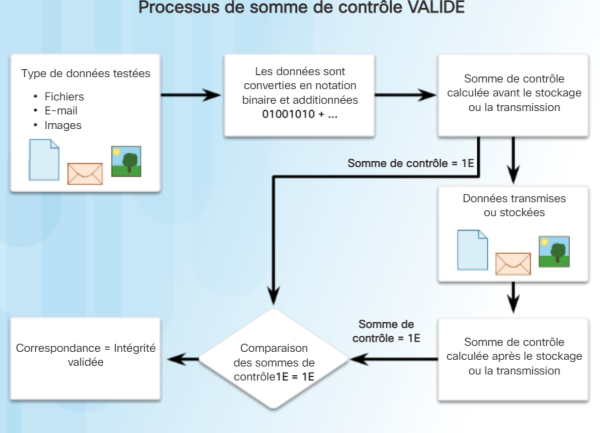

- Utiliser des sommes de contrôle afin de garantir l’intégrité d’une ressource.

Scénario

Vous devez télécharger le logiciel Notepad++. Lors du téléchargement, il convient de mettre en place les deux bonnes pratiques suivantes :

- télécharger le logiciel depuis le site officiel de Notepad ;

- vérifier la somme de contrôle du logiciel téléchargé.

Ces bonnes pratiques peuvent s’appliquer à toute ressource téléchargée depuis Internet. Les bonnes pratiques consiste à d’éviter le téléchargement d’une ressource non légitime pouvant contenir du code malveillant. Ce code peut permettre à un attaquant d’ouvrir une porte dérobée sur le serveur de la victime.

Exemple : une personne malveillante peut mettre sur internet une version de Notepad++ contenant du code malveillant et la proposer en téléchargement.

Manipulations

Téléchargement de Notepad++ depuis le site officiel

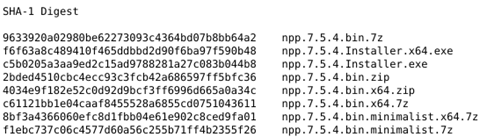

Il faut se rendre sur le site officiel de Notepad++: https://notepad-plus-plus.org/ puis aller dans la rubrique de téléchargement. Sur la page de téléchargement, la somme de contrôle est affichée avec indication de l’algorithme de hachage utilisé.

Le lien permettant d’accéder aux sommes de contrôle est le suivant : https://notepad-plus-plus.org/repository/7.x/7.5.4/npp.7.5.4.sha1.md5.digest.txt

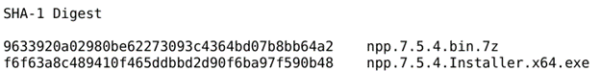

Par exemple, pour ce qui est de la somme de contrôle en SHA1 :

Travail à faire 1

- Q1. Télécharger la dernière version de Notepad++ correspondant à votre machine cliente (Windows ou Linux) depuis le site officiel du logiciel : https://notepad-plus-plus.org/downloads/v7.5.4 /

- Q2. Relever la somme de contrôle associée au fichier téléchargé. La copier dans un fichier à part (NotepadCheckSum.txt).

- Q3. À l’aide de vos recherches sur internet, expliquer ce qu’est une somme de contrôle.

- Q4. Quelles sont les principales différences entre les algorithmes MD5 et SHA256 ?

| ALGORITHMES | EXPLICATIONS |

|---|---|

| MD5 | . |

| SHA256 | . |

- Q5. Une somme de contrôle permet-elle de garantir la confidentialité des échanges ?

Vérification de la somme de contrôle

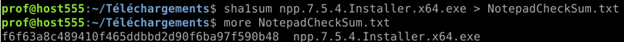

Il existe plusieurs outils en ligne de commande qui permettent de calculer des sommes de contrôle d’un fichier. Par exemple, sous Linux, l’outil sha1sum peut être utilisé.

La somme de contrôle calculée doit être identique à celle indiquée sur le site officiel. Il faut aussi faire attention à l’algorithme utilisé qui doit correspondre à celui indiqué sur le site officiel.

La comparaison peut s’effectuer à l’aide de la commande diff sous Linux une fois la valeur de l’empreinte du fichier extraite.

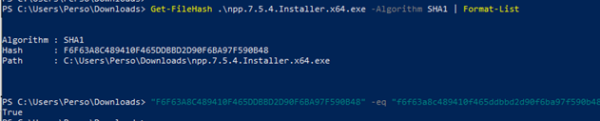

Dans un environnement Windows, la somme de contrôle de la même ressource peut être générée à l’aide d’une commande PowerShell : Get-FileHash npp.7.5.4.Installer.x64.exe -Algorithm SHA1 | Format-List

Travail à faire 2

- Q1. Vérifier que la somme de contrôle du logiciel téléchargé est authentique.

- Q2. Conclure sur l’intérêt des calculs de sommes de contrôle dans le contexte BOXTOBED.