Table des matières

Activité : Premières règles de filtrage

Ressources

Aidez-vous des fiches suivantes :

Mise en place des règles de filtrage

Vous allez mettre en place une nouvelle politique de sécurité, il faudra commencer par désactiver la règle de filtrage Pass all et ajouter les règles de filtrage qui respecteront le cahier des charges décrit ci-après.

Étape 1 : Copiez la politique de filtrage/NAT (1) Block all vers une autre politique vide où nous allons les copier les règles de NAT.

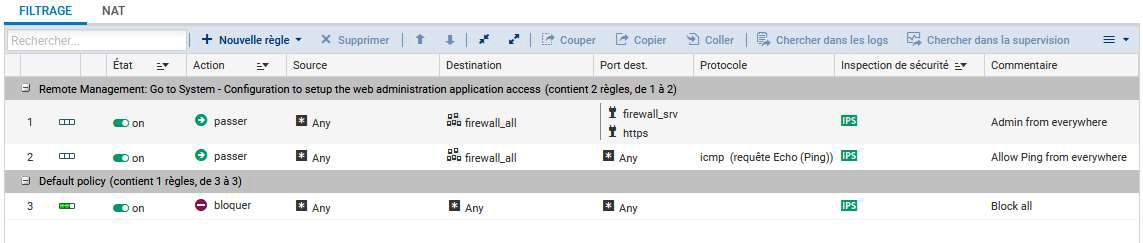

- Dans la liste déroulante des politiques de sécurité, choisissez (1) Block all.

Cette politique bloque presque tous les flux (règle N°3) sauf ceux définis par les règles 1 et 2.

La règle numéro 1 autorise l’accès en https et sur le port prédéfini 1300 firewall_srv à toutes les interfaces du firewall, elle permet donc l’administration à distance.

La règle numéro 2 autorise les requêtes ICMP Echo vers toutes les interfaces du firewall, afin de pouvoir vérifier la présence du firewall à l’aide des commandes ICMP.

- Cliquez Éditer puis copier vers et choisir une politique vide (par exemple Filter 06).

- Cliquez Sauvegarder les modifications…

- Dans la liste déroulante des politiques de sécurité, choisissez la politique copiée (06) Block all. Cliquez Éditer puis Renommer et renommez-là en UtilisateursBlock all et NAT, puis Mettre à jour. * Cliquez sur le bouton Appliquer puis Activer la politique “Utilisateurs_Block all & NAT”. * Dans la liste des politiques de sécurité, choisissez la politique précédente, celle où vous avez défini du NAT puis sélectionnez la règle de NAT et cliquez sur Copier. * Dans la liste des politiques de sécurité, choisissez la politique (06) Utilisateurs_Block all & NAT / onglet NAT puis cliquez sur Coller. La règle de NAT/PAT est copiée.

Étape 2 : Nous allons mettre en place une première série de règles sur le Trafic sortant. Utilisez les bandeaux séparateurs en indiquant le rôle de chaque règle pour plus de lisibilité.

a) Votre réseau interne doit pouvoir émettre un ping vers n’importe quelle destination. * Cliquez la règle numéro 2 qui passe en surbrillance et choisissez Nouvelle règle / séparateur – Regroupement de règle.

* Cliquez le symbole du crayon et modifiez le nom du séparateur en ping vers n’importe quelle destination.

* Cliquez Nouvelle règle / règle simple

* Action : Passer ;

* Source : L’adresse IP ou le réseau source, ici Networkinternals ;

* Protocole dest : laisser Any.

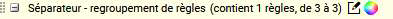

* Double-cliquez sur Protocole et remplir les champs comme ci-dessous :

* Type de protocole : Protocole IP ;

* Protocole IP : icmp ;

* Message ICMP : choisir au milieu de la liste requête Echo (Ping, type 8, code 0)

* Cliquez le symbole du crayon et modifiez le nom du séparateur en ping vers n’importe quelle destination.

* Cliquez Nouvelle règle / règle simple

* Action : Passer ;

* Source : L’adresse IP ou le réseau source, ici Networkinternals ;

* Protocole dest : laisser Any.

* Double-cliquez sur Protocole et remplir les champs comme ci-dessous :

* Type de protocole : Protocole IP ;

* Protocole IP : icmp ;

* Message ICMP : choisir au milieu de la liste requête Echo (Ping, type 8, code 0)

La nouvelle règle se présente ainsi :

La nouvelle règle se présente ainsi :

* Double-cliquez sur le bouton off pour passer la règle à l’état on, puis cliquez Appliquer puis Oui, activer la politique.

b) Votre réseau interne doit pouvoir accéder aux serveurs privés de la DMZ (DNS, WEB pour l'instant).

* Ajoutez un séparateur nommé Accès aux serveurs DMZ, choisissez Nouvelle règle / séparateur – Regroupement de règle puis éditez-le.

* Cliquez sur Nouvelle règle /règle simple :

* Action : Passer ;

* Source : Networkin ;

* Destination : srvhttppriv

* Port dest : Port destination, ici http

* Double-cliquez sur le bouton off pour passer la règle à l’état on, puis cliquez Appliquer puis Oui, activer la politique.

b) Votre réseau interne doit pouvoir accéder aux serveurs privés de la DMZ (DNS, WEB pour l'instant).

* Ajoutez un séparateur nommé Accès aux serveurs DMZ, choisissez Nouvelle règle / séparateur – Regroupement de règle puis éditez-le.

* Cliquez sur Nouvelle règle /règle simple :

* Action : Passer ;

* Source : Networkin ;

* Destination : srvhttppriv

* Port dest : Port destination, ici http

c) Seul votre résolveur DNS interne sera autorisé à résoudre vers l’extérieur, et plus précisément vers l’IP publique du DNS de Google (8.8.8.8) et le serveur DNS de cub.fr géré par le le SNS CUB de sortie du contexte. Deux règles doivent être créées. Voici la première :

* Cliquez Nouvelle règle /règle simple

* Action : Passer ;

* Source : srvdnspriv ;

* Destination : DNSGoogle ;

* Port dest : Port destination, ici dnsudp.

c) Seul votre résolveur DNS interne sera autorisé à résoudre vers l’extérieur, et plus précisément vers l’IP publique du DNS de Google (8.8.8.8) et le serveur DNS de cub.fr géré par le le SNS CUB de sortie du contexte. Deux règles doivent être créées. Voici la première :

* Cliquez Nouvelle règle /règle simple

* Action : Passer ;

* Source : srvdnspriv ;

* Destination : DNSGoogle ;

* Port dest : Port destination, ici dnsudp.

Double cliquez sur le symbole off des règles pour les passer à l’état on, puis cliquez Appliquer et Oui, activer la politique.

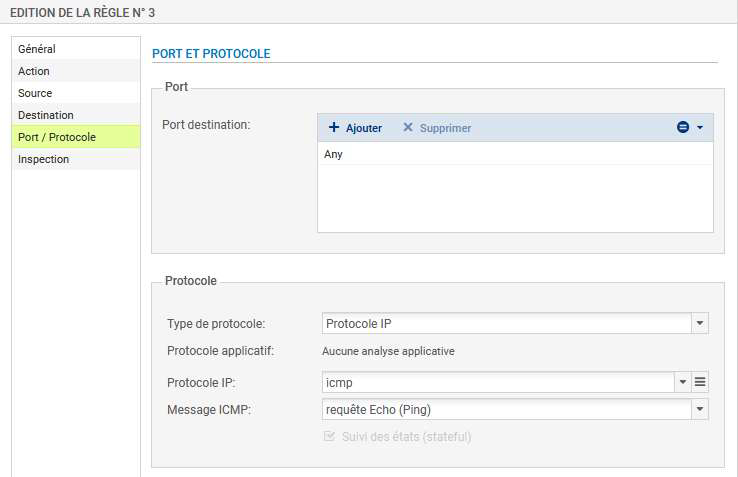

Les règles actuellement mises en place sont les suivantes :

Double cliquez sur le symbole off des règles pour les passer à l’état on, puis cliquez Appliquer et Oui, activer la politique.

Les règles actuellement mises en place sont les suivantes :

Étape 3 : Vous allez mettre en place une deuxième série de règles sur les trafics entrants et sortants qui respecteront le cahier des charges ci-dessous (utilisez les séparateurs en indiquant le rôle de chaque règle).

==== Trafics sortants : ==== * Seul le PC d'administration doit pouvoir accéder à l'administration des serveurs et du SNS ==== Trafics entrants : ==== * Les utilisateurs de l'autre agence sont autorisés à pinger l’interface externe de votre SNS ; cet événement devra lever une alarme mineure. * Les utilisateurs de l'autre agence peuvent se connecter à votre SNS : via l’interface web et en SSH. Ces événements devront lever des alarmes majeures. ==== Retour ==== * Mise en oeuvre de l'UTM Stormshield