**Ceci est une ancienne révision du document !**

Table des matières

Activité : configurer un VPN IPsec

Présentation

Cette activité consiste à configurer un tunnel IPsec entre deux SNS Stormshield en utilisant :

- soit l'environnement virtuel mis en place avec VirtualBox en configurant le tunnel entre les agences A et B;

- soit l'environnement virtuel mis en place avec Proxmox en configurant le tunnel entre deux équipes .

La suite de ce document est réalisé dans l'environnement mis en place avec VirtualBox.

Définir la politique de filtrage

Réactiver la politique de filtrage (10) Pass All.

Configurer le tunnel IPsec avec une clé partagée sur le premier SNS

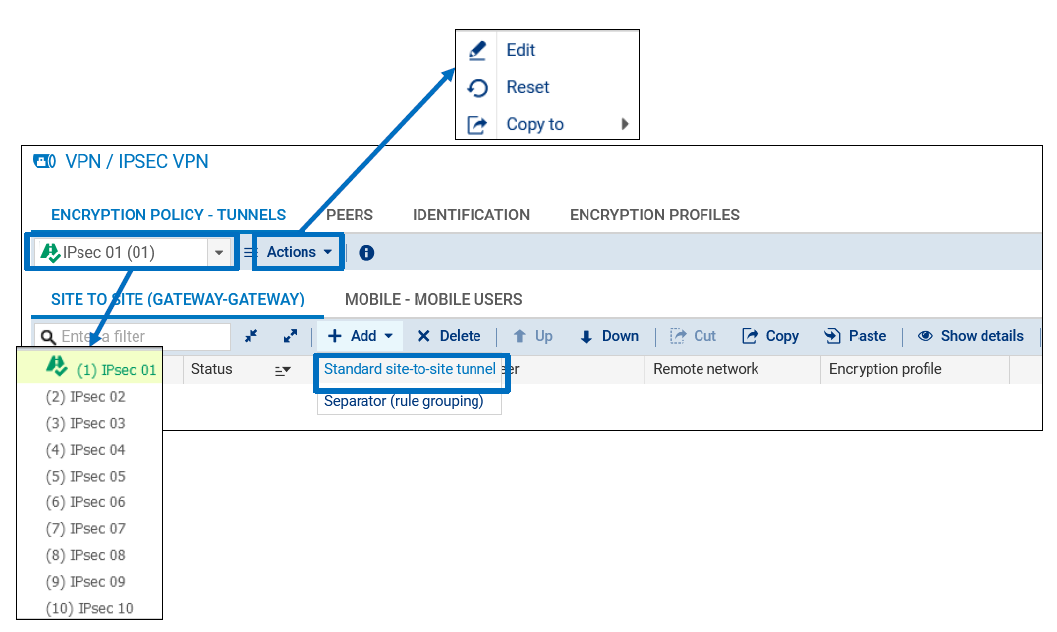

- Depuis l'interface d'administration du SNS de l'un des extrémités du tunnel , accédez au menu VPN ⇒ VPN IPsec > onglet POLITIQUE DE CHIFFREMENT – TUNNELS ;

- Dans la rubrique SITE À SITE (GATEWAY – GATEWAY), cliquez sur Ajouter ⇒ Tunnel site à site.

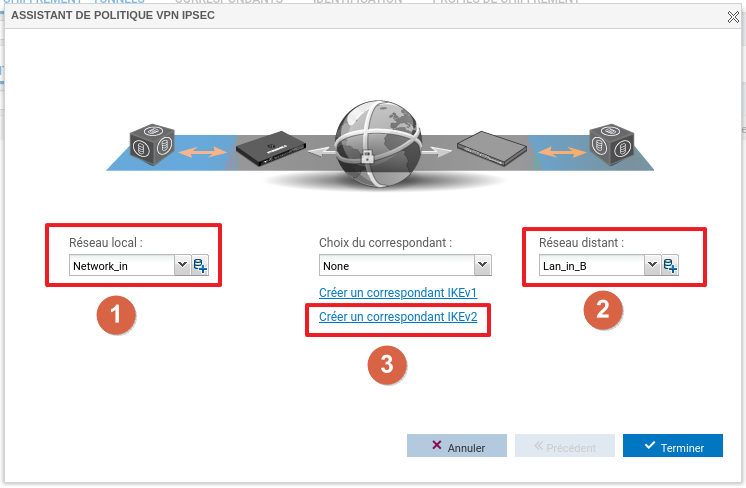

- l'assistant de création du tunnel VPN IPsec permet de renseigner les principaux paramètres :

- les extrémités de trafic (objet réseaux local et objet réseau distant)

- l’extrémité de tunnel distante (le correspondant).

Si le correspondant n’existe pas, il faut le créer en cliquant sur le lien Créer un correpondant IKEv2 qui sera utilisé pour la négociation du tunnel.

Si le correspondant n’existe pas, il faut le créer en cliquant sur le lien Créer un correpondant IKEv2 qui sera utilisé pour la négociation du tunnel.

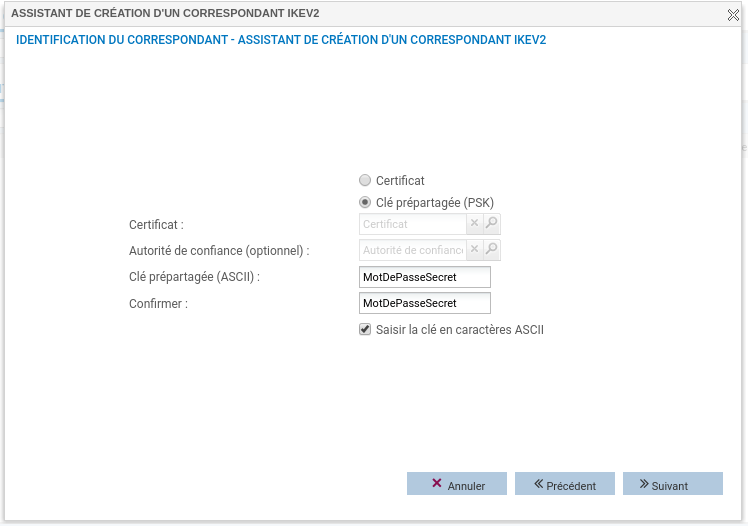

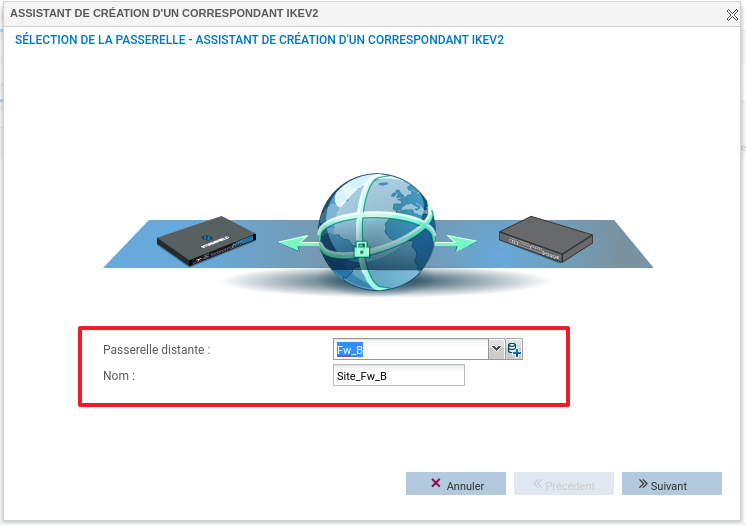

- L'assistant de création du correspondant permet de renseigner les paramètres du correspondant :

- la passerelle distante en renseignant l’objet machine qui porte l’adresse IP du correspondant.

- la clé partagée (PSK)

- Sur la page de l'assistant de création du tunnel VPN, cliquez sur Terminer.

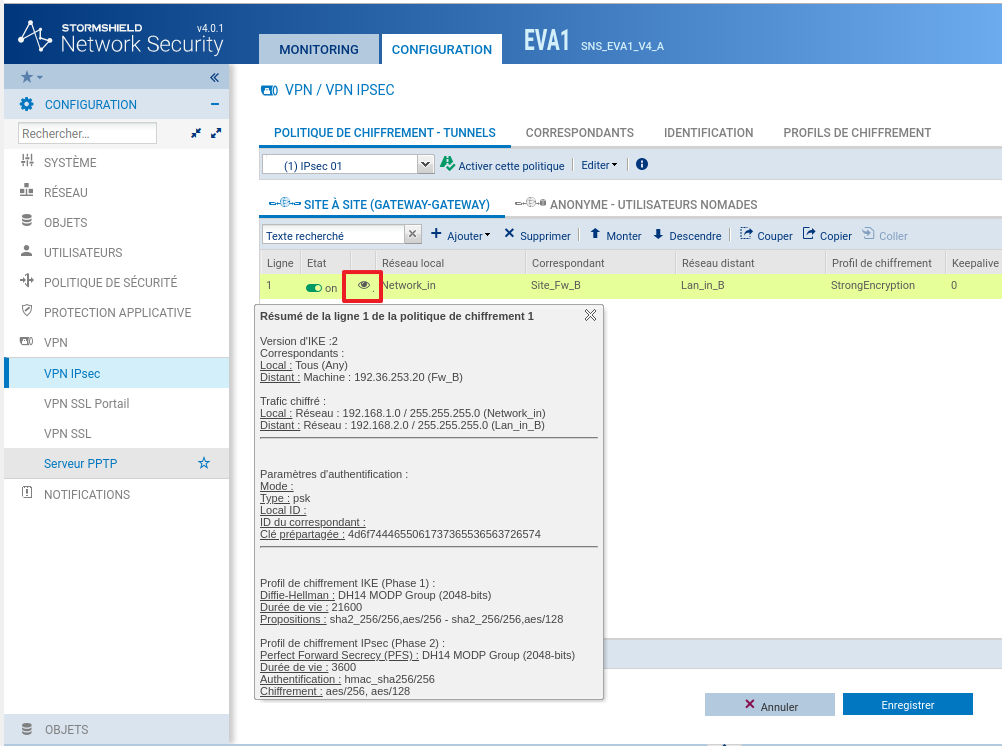

Le tunnel VPN IPsec est ajouté sur une ligne distincte de la politique.

Un résumé détaillé des paramètres de configuration peut être affiché en cliquant sur le pictogramme représentant un oeil.

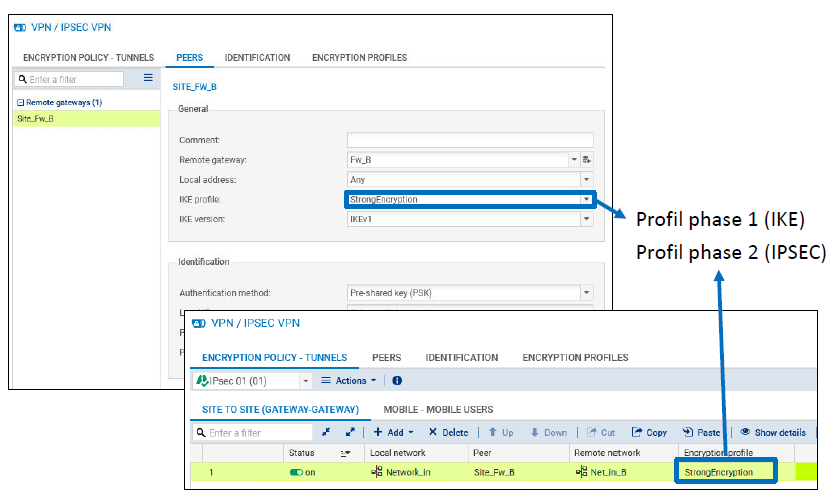

- Cliquez sur Enregistrer* pour créer le tunnel VPN et activer la politique. ===== Profils de chiffrement ===== * Le profil de chiffrement phase 1 appelé également profil IKE est configuré au niveau du correspondant. * Le profil de chiffrement phase 2, appelé profil IPSEC est configuré au niveau du tunnel VPN.

Pour les deux phases, il existe trois profils préconfigurés :

* StrongEncryption,

* GoodEncryption

* Mobile.

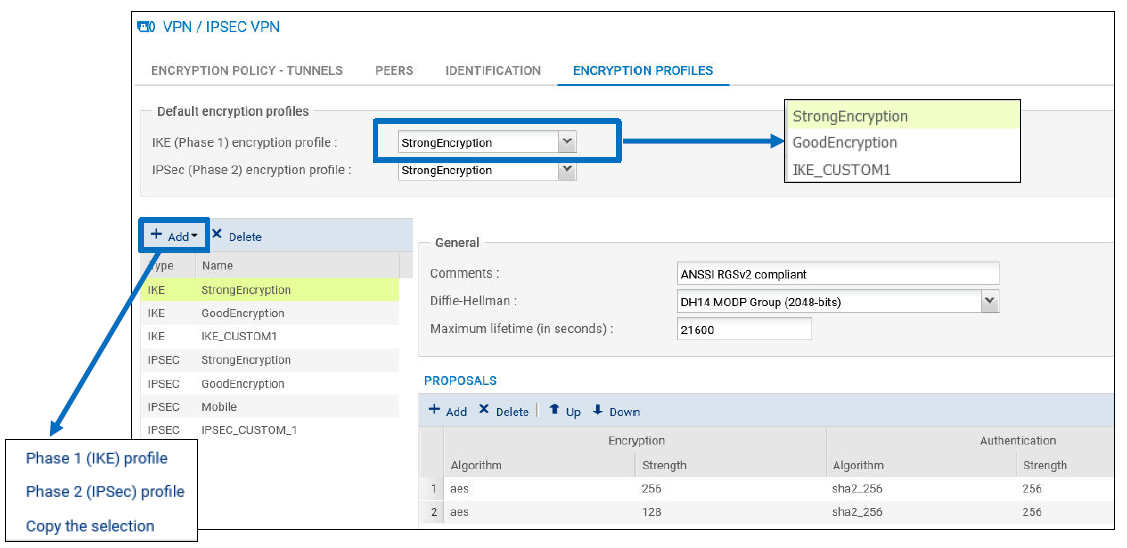

L’onglet PROFILS DE CHIFFREMENT du menu VPN ⇒ VPN IPSec permet de :

* Consulter et de modifier la configuration des profils préconfigurés,

* Définir les profils qui seront utilisés par défaut lors de l’ajout des tunnels,

* Créer de nouveaux profils phase 1 et phase 2 personnalisés.

Pour les deux phases, il existe trois profils préconfigurés :

* StrongEncryption,

* GoodEncryption

* Mobile.

L’onglet PROFILS DE CHIFFREMENT du menu VPN ⇒ VPN IPSec permet de :

* Consulter et de modifier la configuration des profils préconfigurés,

* Définir les profils qui seront utilisés par défaut lors de l’ajout des tunnels,

* Créer de nouveaux profils phase 1 et phase 2 personnalisés.

A faire :

Configurez le tunnel VPN IPsec avec ces profils de chiffrement par défaut en configurant le SNS de l'autre extrémité du tunnel

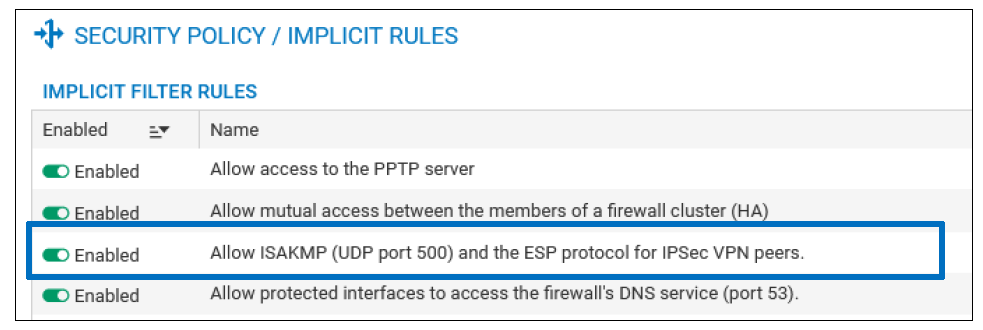

===== Fonction Keepalive ===== La fonction Keepalive permet de maintenir le tunnel disponible en envoyant un paquet UDP à destination du réseau distant sur le port numéro 9, avec une certaine fréquence. Cela provoque la négociation initiale du tunnel, puis ses renégociations périodiques. Elle permet de configurer la fréquence en secondes avec laquelle les paquets UDP sont envoyés. ===== Règles du pare-feu ===== Lors de la création du tunnel VPN IPsec site-à-site, des règles implicites sont ajoutées automatiquement pour autoriser la réception du trafic constituant un tunnel VPN IPSec : les ports UDP/500, UDP/4500 et le protocole ESP. Ces règles ne concernent que les flux entrants car les flux sortants sont déjà couverts par les règles flux implicites du firewall.