Table des matières

Activité : Audit sur la sécurité des identifiants avec Kali (avec une VM Windows 10)

Présentation

Le responsable de la Maison de services au public (MSAP) M. Brillat souhaite réaliser un audit sur la sécurité des identifiants de connexion des utilisateurs. Il s'agit de s’assurer que les utilisateurs respectent bien les recommandations sur l'utilisation de mot de passe solide.

Pour cela, il décide de faire réaliser des tests d’usurpation des éléments de connexion en utilisant les outils de la distribution Kali.

Vous devez disposer pour cette activité :

- d’une machine virtuelle Windows 10,

- du fichier ISO de la distribution Kali Linux (Live Boot Kali 2021)

Etape 1 : Préparation des tests

Préparation de la VM Windows

- Préparez la machine virtuelle Windows de test :

- ouvrez une session avec un compte administrateur,

- créez le compte local enedis qui ne soit pas un compte Microsoft avec un mot de passe de 4 caractères alphabétiques,

- créez le compte local msa qui ne soit pas un compte Microsoft avec un mot de passe de plus de 4 caractères alphabétiques.

Récupération des informations sur les comptes Windows

Les comptes Windows 10 sont enregistrés dans la base SAM de la base de registre. POur les récupérer vous allez utiliser l'utilitaire PwDump8.

- Téléchargez l'utilitaire pwdump8.2. Cet utilitaire supporte les hash des mots passe avec l'algorithme AES-128 utilisé par Windows 10.

- Récupérez les informations sur les comptes avec la commande en lançant une invite de commandes cmd.exe en tant qu'administrateur et enregistrez les dans un fichier mdp.txt:

pwdump8 > c:\mdp.txt

Lien de téléchargement :

La base SAM du registre de Windows contient les identifiants des comptes utilisateurs ainsi que leur mot de passe sous forme de hach :

- Les mots de passe locaux des utilisateurs sont hachés et stockés dans un fichier appelé Security Account Manager (SAM).

- Les hachages sont cryptés avec une clé qui se trouve dans un fichier nommé SYSTEM.

Lien : https://technicalconfessions.com/blogs/2021/using-samdump-for-windows-password-extraction/

Lancement du Live Kali

- Dans le paramétrage de la VM Windows, indiquez que lors du lancement de la VM, le boot sera réalisée à partir du lecteur de CD-ROM :

- Associez le fichier ISO de Kali au lecteur de CD-ROM.

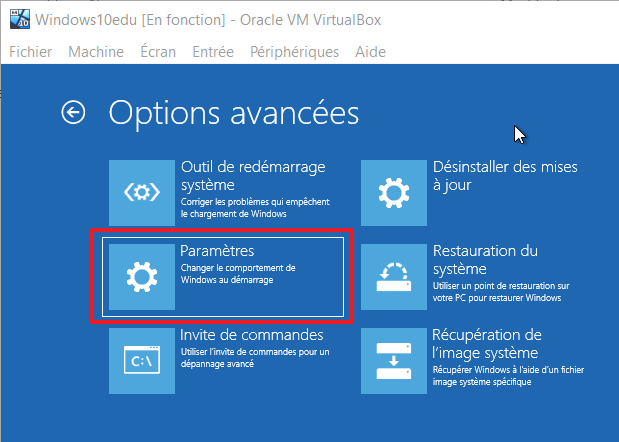

- dans la session Windows accédez à Paramètres,

- Mise à jour et sécurité,

- Récupération,

- Cliquez sur le bouton Redémarrer maintenant,

- Cliquez ensuite sur Redémarrer

Préparation de la VM Kali

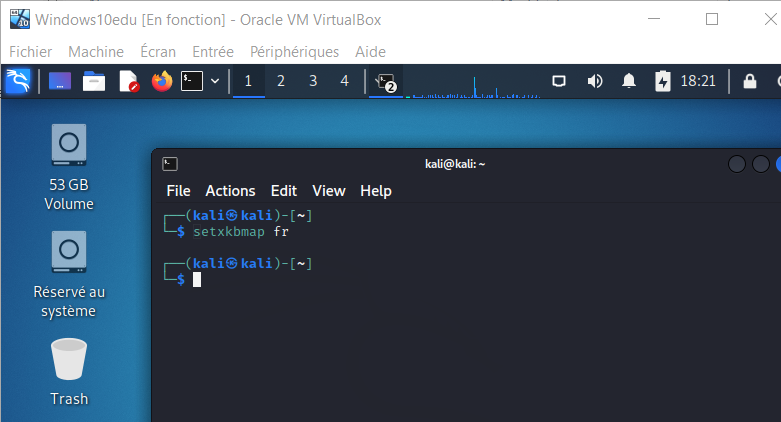

- lancer un terminal

- Modifiez le clavier QWERTY en AZERTY avec la commande

$ setxkbmap fr

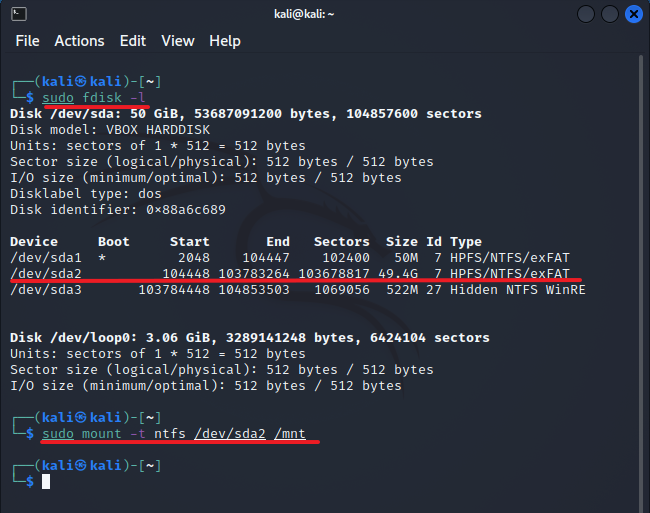

- Repérez la partition Windows avec la commande suivante :

$ sudo fdisk -l

Généralement, les différentes partitions sont représentées par le mot /dev/sda suivi d’un numéro. Il est probable que la partition la plus volumineuse soit celle qui est recherchée.

Notez le numéro de la partition, qui sera utile par la suite.

- Montez la partition Windows identifiée précédemment dans Kali : <code shell> $ sudo mount -t nfts /dev/sdax /mnt </code>

- x représente le numéro de la partition

- mnt représente le dossier de destination

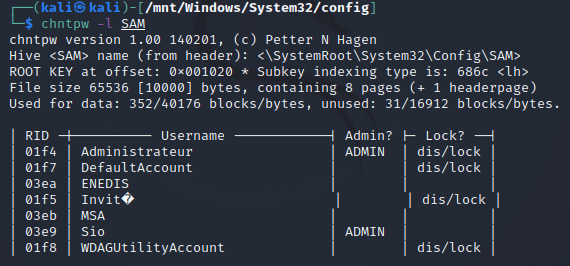

* avec l'outil chntpw lister les comptes utilisateurs présents dans la base SAM. Cet utilitaire vous permet d'effacer les mots de passe du compte choisi :

$ cd /mnt/ $ chntpw -l SAM

- pour effacer le mot de passe d'un compte en choisissant l'option correspondante :

$ chntpw -u compte SAM

* l'utilitaire **PwDump8** vous a permis de sauvegarder dans un fichier la liste des comptes avec les mots de passe hachés.

Etape 2 : Première réalisation des tests

Vous allez réaliser deux types de tests pour essayer de trouver ou non les identifiants et mots de passe de chaque compte.

Le compte administrateur sera également testé par défaut.

Exécutez les différents tests proposés par l’outil John the ripper pour trouver les identifiants et mots de passe en utilisant :

- le test par force force brute ; vous pouvez rajouter dans le fichier dictionnaire d'autre exemple de mot de passe,

- et le test par dictionnaire.

Remarques :

- Le dictionnaire Rockyou.txt se trouve dans le dossier wordlists : /usr/share/wordlists. Il doit être dézippé (gunzip) pour être utilisé.

- Le dictionnaire password.lst se trouve dans le dossier john : /usr/share/john. Ce dictionnaire peut être modifié par l'ajout de vos propres mots de passe. Dans le cas où les mots de passe ne sont pas connus, on peut deviner qu'un utilisateur aura pu utiliser par exemple l'organisation + son nom + un chiffre pour constituer son mot de passe. Vous pouvez alors rajouter ces mots de passe possibles dans le fichier password.lst.